Բովանդակություն:

- Հեղինակ John Day [email protected].

- Public 2024-01-30 09:47.

- Վերջին փոփոխված 2025-01-23 14:48.

Մուտքի վերահսկումը ֆիզիկական անվտանգության և տեղեկատվական անվտանգության ոլորտներում մեխանիզմ է, որը սահմանափակում է կազմակերպության կամ աշխարհագրական տարածքի ռեսուրսների անանուն մուտքը/մուտքը: Մուտքի գործողությունը կարող է նշանակել սպառել, մուտք գործել կամ օգտագործել: Ռեսուրս մուտք գործելու թույլտվությունը կոչվում է լիազորություն:

Ֆիզիկական անվտանգություն

Աշխարհագրական մուտքի վերահսկումը կարող է իրականացվել անձնակազմի կողմից (օրինակ ՝ սահմանապահ, թռիչք կատարող, տոմսերի ստուգիչ) կամ այնպիսի սարքի միջոցով, ինչպիսին է պտուտակահանը (փակման դարպաս): Մուտքի վերահսկումը խիստ իմաստով (մուտքն ինքնին ֆիզիկապես վերահսկելը) լիազորված ներկայության ստուգման համակարգ է, տե՛ս օր. Տոմսերի վերահսկիչ (տեղափոխում): Մեկ այլ օրինակ է ելքի վերահսկումը, օրինակ. խանութի (դրամարկղի) կամ երկրի: [անհրաժեշտ է մեջբերում]: Մուտքի վերահսկում տերմինը վերաբերում է սեփականության, շենքի կամ սենյակի մուտքը լիազորված անձանց սահմանափակելու պրակտիկային:

Տեղեկատվական անվտանգություն

Էլեկտրոնային մուտքի վերահսկումը օգտագործում է համակարգիչներ `մեխանիկական կողպեքների և բանալիների սահմանափակումները լուծելու համար: Մեխանիկական բանալիները փոխարինելու համար կարող են օգտագործվել հավատարմագրերի լայն տեսականի: Մուտքի վերահսկման էլեկտրոնային համակարգը հնարավորություն է տալիս մուտք գործել `հիմնված ներկայացված հավատարմագրերի վրա: Երբ մուտքը տրվում է, դուռը բացվում է կանխորոշված ժամանակով և գործարքը գրանցվում է: Երբ մուտքը մերժվում է, դուռը մնում է կողպված, և մուտքի փորձը գրանցվում է: Համակարգը նաև կհսկի դուռը և ահազանգը, եթե դուռը հարկադրաբար բացվի կամ բացվի բացվելուց շատ երկար ժամանակ հետո:

Գործողություններ մուտքի վերահսկման մեջ

Երբ հավատարմագիրը հանձնվում է ընթերցողին (սարքին), ընթերցողը հավատարմագրերի տվյալները, սովորաբար մի շարք, ուղարկում է կառավարման վահանակին ՝ բարձր հուսալի պրոցեսորին: Կառավարման վահանակը հավատարմագրերի համարը համեմատում է մուտքի վերահսկման ցուցակի հետ, տրամադրում կամ մերժում է ներկայացված հայտը և գործարքների տեղեկամատյան է ուղարկում տվյալների բազա: Երբ մուտքը մերժվում է մուտքի վերահսկման ցուցակի հիման վրա, դուռը մնում է կողպված: Եթե հավատարմագրերի և մուտքի կառավարման ցուցակի միջև համընկնում կա, կառավարման վահանակը գործում է ռելե, որն իր հերթին բացում է դուռը: Կառավարման վահանակը նաև անտեսում է դռան բաց ազդանշանը `ահազանգը կանխելու համար: Հաճախ ընթերցողը տալիս է հետադարձ կապ, օրինակ `կարմիր լուսադիոդի առկայծումը մուտքի թույլտվության համար և կանաչ լուսադիոդի առկայծումը` մուտքի թույլտվության համար:

Տեղեկատվության իսկությունը հաստատող գործոններ

- ինչ -որ բան գիտի օգտագործողը, օրինակ. գաղտնաբառ, գաղտնաբառ կամ PIN կոդ

- օգտվողի մոտ ինչ -որ բան, օրինակ ՝ խելացի քարտ կամ առանցքային ֆոբ

- օգտվողի ինչ-որ բան, օրինակ ՝ մատնահետքը, հաստատված է կենսաչափական չափման միջոցով:

Հավատարմագրային

Հավատարմագիրը ֆիզիկական/շոշափելի առարկա է, գիտելիք կամ անձի ֆիզիկական էակի մի երես, որը հնարավորություն է տալիս անհատին մուտք գործել տվյալ ֆիզիկական հաստատություն կամ համակարգչային տեղեկատվական համակարգ: Սովորաբար, հավատարմագրերը կարող են լինել այն, ինչ մարդը գիտի (օրինակ ՝ համարը կամ PIN- ը), այն, ինչ նրանք ունեն (օրինակ ՝ մուտքի նշանը), այն, ինչ նրանք են (օրինակ ՝ կենսաչափական հատկանիշը) կամ այս տարրերի որոշ համադրություն: Սա հայտնի է որպես բազմագործոն վավերացում: Տիպիկ հավատարմագրերն են մուտքի քարտը կամ key-fob- ը, և ավելի նոր ծրագրակազմը կարող է նաև օգտվողների սմարթֆոնները վերածել մուտքի սարքերի:

Քարտի տեխնոլոգիաներ

Ներառյալ մագնիսական շերտ, շտրիխ, Wiegand, 125 կՀց հարևանություն, 26-բիթանոց քարտի սահում, կոնտակտային խելացի քարտեր և ավելի քիչ խելացի քարտեր: Հասանելի են նաև key-fobs- ը, որոնք ավելի կոմպակտ են, քան ID քարտերը և կցվում են առանցքային մատանին: Կենսաչափական տեխնոլոգիաները ներառում են մատնահետք, դեմքի ճանաչում, ծիածանաթաղանթի ճանաչում, ցանցաթաղանթի սկան, ձայն և ձեռքի երկրաչափություն: Ներկառուցված կենսաչափական տեխնոլոգիաները, որոնք հայտնաբերվել են ավելի նոր սմարթֆոնների վրա, կարող են օգտագործվել նաև որպես հավատարմագրեր ՝ շարժական սարքերում աշխատող ծրագրակազմի հետ համատեղ: Ի լրումն քարտերի հասանելիության ավելի ավանդական տեխնոլոգիաների, ավելի նոր տեխնոլոգիաներ, ինչպիսիք են Near Field Communication (NFC) և Bluetooth low energy (BLE), կարող են նաև օգտվողի հավատարմագրերը փոխանցել ընթերցողներին համակարգի կամ շենքի հասանելիության համար:

Բաղադրիչներ. Կառավարման համակարգի տարբեր բաղադրիչներն են.

- Մուտքի վերահսկման կետը կարող է լինել դուռը, պտուտակահանը, կայանատեղիի դարպասը, վերելակը կամ այլ ֆիզիկական արգելք, որտեղ մուտքի տրամադրումը կարող է վերահսկվել էլեկտրոնային եղանակով:

- Սովորաբար, մուտքի կետը դուռ է:

- Մուտքի կառավարման էլեկտրոնային դուռը կարող է պարունակել մի քանի տարր: Հիմնականում կա առանձին էլեկտրական փական: Կողպեքը բացվում է օպերատորի կողմից անջատիչով:

- Դա ավտոմատացնելու համար օպերատորի միջամտությունը փոխարինվում է ընթերցողով: Ընթերցողը կարող է լինել ստեղնաշար, որտեղ մուտքագրվում է կոդը, կարող է լինել քարտի ընթերցող կամ կարող է լինել կենսաչափական ընթերցող:

Տոպոլոգիա:

2009 թ. Գերակշռող տոպոլոգիան հանգույց է և խոսում է կառավարման վահանակի հետ `որպես հանգույց, իսկ ընթերցողները` որպես ճառագայթներ: Փնտրման և կառավարման գործառույթներն իրականացվում են կառավարման վահանակի կողմից: Spokesառագայթները շփվում են սերիական կապի միջոցով. սովորաբար RS-485: Որոշ արտադրողներ որոշում կայացնելը դրդում են եզրին ՝ դռան մոտ տեղադրելով վերահսկիչ: Կարգավորիչները IP- միացված են և միանում են հոսթին և տվյալների բազային `օգտագործելով ստանդարտ ցանցեր:

RDID ընթերցողների տեսակները

- Հիմնական (ոչ խելացի) ընթերցողներ. Պարզապես կարդացեք քարտի համարը կամ PIN- ը և փոխանցեք այն կառավարման վահանակին: Կենսաչափական նույնականացման դեպքում նման ընթերցողները տալիս են օգտվողի ID համարը: Սովորաբար, Wiegand արձանագրությունը օգտագործվում է տվյալները կառավարման վահանակին փոխանցելու համար, սակայն այլ տարբերակներ, ինչպիսիք են RS-232, RS-485 և Clock/Data, հազվադեպ չեն լինում: Սա մուտքի վերահսկման ընթերցողների ամենահայտնի տեսակն է: Այդպիսի ընթերցողների օրինակներ են ՝ RF Tiny by RFLOGICS, ProxPoint by HID և P300 by Farpointe Data:

- Կիսախելացի ընթերցողներ. Ունեն բոլոր մուտքերն ու ելքերը, որոնք անհրաժեշտ են դռների սարքավորումները վերահսկելու համար (կողպեք, դռան կոնտակտ, ելքի կոճակ), բայց մուտքի վերաբերյալ որևէ որոշում չեն կայացնում: Երբ օգտվողը ներկայացնում է քարտ կամ մուտքագրում է PIN կոդ, ընթերցողը տեղեկատվություն է ուղարկում հիմնական վերահսկիչին և սպասում է դրա պատասխանին: Եթե հիմնական վերահսկիչին միացումն ընդհատվում է, ապա այդպիսի ընթերցողները դադարում են աշխատել կամ գործում են դեգրադացված ռեժիմում: Սովորաբար կիսախելացի ընթերցողները միացված են կառավարման վահանակին RS-485 ավտոբուսի միջոցով: Նման ընթերցողների օրինակներ են ՝ InfoProx Lite IPL200 by CEM Systems, և AP-510 ՝ Apollo- ի կողմից:

- Խելացի ընթերցողներ. Ունեն բոլոր մուտքերն ու ելքերը, որոնք անհրաժեշտ են դռների սարքավորումները վերահսկելու համար. նրանք ունեն նաև հիշողություն և մշակման հզորություն, որոնք անհրաժեշտ են անկախ մուտքի որոշումներ կայացնելու համար: Ինչպես կիսախելացի ընթերցողները, նրանք RS-485 ավտոբուսի միջոցով միացված են կառավարման վահանակին: Կառավարման վահանակը ուղարկում է կազմաձևման թարմացումներ և ընթերցողներից վերցնում իրադարձությունները: Նման ընթերցողների օրինակ կարող են լինել InfoProx IPO200- ը CEM Systems- ի կողմից, և AP-500- ը `Apollo- ի կողմից: Կա նաև խելացի ընթերցողների նոր սերունդ, որոնց անվանում են «IP ընթերցողներ»: IP ընթերցողներ ունեցող համակարգերը սովորաբար չունեն ավանդական կառավարման վահանակներ, և ընթերցողները անմիջականորեն շփվում են համակարգչի հետ, որը հանդես է գալիս որպես տանտեր:

Անվտանգության ռիսկեր

Մուտքի վերահսկման համակարգի միջոցով ներխուժման անվտանգության ամենատարածված ռիսկը պարզապես դռնից օրինական օգտագործողին հետևելն է, և դա կոչվում է «պոչամբար»: Հաճախ օրինական օգտագործողը դուռը պահում է ներխուժողի համար: Այս ռիսկը կարող է նվազագույնի հասցվել օգտվող բնակչության անվտանգության վերաբերյալ իրազեկման դասընթացների միջոցով:

Մուտքի վերահսկման հիմնական կատեգորիաներն են

- Պարտադիր մուտքի վերահսկում

- Հայեցողական մուտքի վերահսկում

- Դերի վրա հիմնված մուտքի վերահսկում

- Կանոնների վրա հիմնված մուտքի վերահսկում:

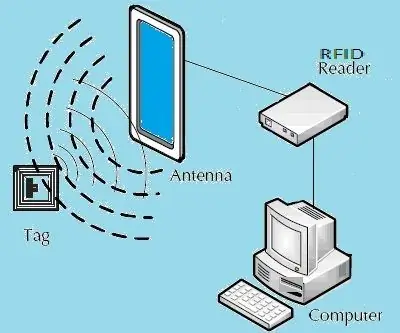

Քայլ 1: RFID տեխնոլոգիա

Def. Ռադիոհաճախականության նույնականացում (RFID) տվյալների փոխանցման համար էլեկտրամագնիսական դաշտերի անլար օգտագործումն է ՝ օբյեկտներին ամրացված պիտակների ինքնաբերաբար նույնականացման և հետևման նպատակով: Պիտակները պարունակում են էլեկտրոնային եղանակով պահվող տեղեկատվություն:

RFID- ը մի տեխնոլոգիա է, որը ներառում է էլեկտրամագնիսական կամ էլեկտրաստատիկ միացման օգտագործումը էլեկտրամագնիսական սպեկտրի ռադիոհաճախականության (RF) մասում ՝ օբյեկտը, կենդանին կամ անձը եզակի նույնականացնելու համար:

Ռադիոհաճախականության նույնականացման ընթերցող (RFID ընթերցող) այն սարք է, որն օգտագործվում է RFID պիտակից տեղեկատվություն հավաքելու համար, որն օգտագործվում է առանձին օբյեկտներին հետևելու համար: Ռադիոալիքները օգտագործվում են պիտակից տվյալները ընթերցողին փոխանցելու համար:

RFID- ի ծրագրեր

- Մաշկի տակ տեղադրված կենդանիների հետևող պիտակները կարող են բրնձի չափի լինել:

- Tagառերը կամ փայտե իրերը նույնականացնելու համար պիտակները կարող են լինել պտուտակաձեւ:

- Վարկային քարտ, որը ձևավորվել է մուտքի ծրագրերում օգտագործելու համար:

- Խանութներում ապրանքի վրա ամրացված հակագողության կոշտ պլաստիկ պիտակները նույնպես RFID պիտակներ են:

- 120անր աշխատանքի 120-ից 100-ը 50 միլիմետրանոց ուղղանկյուն տրանսպոնդերներն օգտագործվում են բեռնարկղերի կամ ծանր տեխնիկայի, բեռնատար մեքենաների և երկաթուղային մեքենաների հետևման համար:

- Ապահով լաբորատորիաներում, ձեռնարկությունների մուտքերում և հասարակական շենքերում մուտքի իրավունքները պետք է վերահսկվեն:

Ազդանշան:

Ազդանշանը անհրաժեշտ է պիտակը արթնացնելու կամ ակտիվացնելու համար և փոխանցվում է ալեհավաքի միջոցով: Ազդանշանն ինքնին էներգիայի մի ձև է, որը կարող է օգտագործվել պիտակը սնուցելու համար: Տրանսպոնդերը RFID պիտակի այն մասն է, որը այդ ռադիոհաճախականությունը վերածում է օգտագործելի հզորության, ինչպես նաև ուղարկում և ստանում հաղորդագրություններ: Անձնակազմի մուտքի RFID ծրագրերը սովորաբար օգտագործում են ցածր հաճախականություն ՝ 135 ԿՀց հաճախականությամբ, կրծքանշանների հայտնաբերման համակարգեր:

RFID- ի պահանջները

- Ընթերցող, որը կապված է (կամ ինտեգրված է)

- Անտենա, որն ուղարկում է ռադիոազդանշան

- Պիտակ (կամ հաղորդիչ), որը ազդանշանը վերադարձնում է ավելացված տեղեկատվությամբ:

RFID- ընթերցողը սովորաբար միացված է համակարգչին/երրորդ կողմի համակարգին, որն ընդունում (և պահում է) RFID- ի հետ կապված իրադարձությունները և օգտագործում է այդ իրադարձությունները գործողություններ սկսելու համար: Անվտանգության ոլորտում այդ համակարգը կարող է լինել շենքերի մուտքի վերահսկման համակարգ, կայանատեղիների արդյունաբերության մեջ, ամենայն հավանականությամբ, կայանատեղիների կառավարման կամ տրանսպորտային միջոցների մուտքի վերահսկման համակարգ: Գրադարաններում դա կարող է լինել գրադարանի կառավարման համակարգ:

RFID- ի ընդհանուր խնդիրները

- Ընթերցողի բախում.

- Պիտակի բախում:

Ընթերցողի բախումը տեղի է ունենում, երբ երկու կամ ավելի ընթերցողների ազդանշանները համընկնում են: Պիտակը չի կարող պատասխանել միաժամանակյա հարցումների: Այս խնդրից խուսափելու համար համակարգերը պետք է մանրակրկիտ ձևավորված լինեն: Այս խնդրից խուսափելու համար համակարգերը պետք է ուշադիր ձևավորվեն. շատ համակարգեր օգտագործում են բախման դեմ արձանագրություն (սինգուլյացիայի արձանագրություն): Հակաբախման արձանագրությունները հնարավորություն են տալիս պիտակներին հերթով փոխանցել ընթերցողին:

Պիտակների բախումը տեղի է ունենում, երբ շատ պիտակներ կան փոքր տարածքում; բայց քանի որ ընթերցման ժամանակը շատ արագ է, վաճառողների համար ավելի հեշտ է մշակել համակարգեր, որոնք ապահովում են, որ պիտակները պատասխանում են մեկ առ մեկ:

Քայլ 2: SPI սխեմայի սխեմայով

Atmega328- ը ներկառուցված SPI է, որն օգտագործվում է SPI- ով միացված սարքերի հետ հաղորդակցվելու համար, ինչպիսիք են ADC, EEPROM և այլն:

SPI հաղորդակցություն

Սերիական ծայրամասային միջերեսը (SPI) ավտոբուսային միջերեսի միացման արձանագրություն է, որն ի սկզբանե ստեղծվել է Motorola Corp- ի կողմից: Այն կապի համար օգտագործում է չորս կապում:

- SDI (սերիական տվյալների մուտքագրում)

- SDO (սերիական տվյալների թողարկում),

- SCLK (սերիական ժամացույց)

- CS (չիպի ընտրություն)

Այն ունի երկու կապում տվյալների փոխանցման համար, որոնք կոչվում են SDI (Serial Data Input) և SDO (Serial Data Output): SCLK (Serial -Clock) քորոցը օգտագործվում է տվյալների փոխանցումը համաժամացնելու համար, և Master- ը տրամադրում է այս ժամացույցը: CS (Chip Select) քորոցը օգտագործվում է վարպետի կողմից ՝ ստրուկ սարք ընտրելու համար:

SPI սարքերն ունեն 8-բիթանոց հերթափոխի գրանցամատյաններ ՝ տվյալներ ուղարկելու և ստանալու համար: Ամեն անգամ, երբ վարպետը պետք է տվյալներ ուղարկի, այն տեղադրում է հերթափոխի մատյանում և առաջացնում անհրաժեշտ ժամացույց: Ամեն անգամ, երբ վարպետը ցանկանում է կարդալ տվյալները, ստրուկը տվյալները դնում է հերթափոխի գրանցամատյանում և վարպետը ստեղծում է անհրաժեշտ ժամացույցը: Նկատի ունեցեք, որ SPI- ն լրիվ երկկողմանի հաղորդակցության արձանագրություն է, այսինքն ՝ վարպետի և ստրուկի հերթափոխի գրանցամատյանների տվյալները փոխանակվում են միաժամանակ:

ATmega32- ն ունի ներկառուցված SPI մոդուլ: Այն կարող է հանդես գալ որպես վարպետ և ստրուկ SPI սարք:

AVR ATmega- ում SPI հաղորդակցության կապերն են

- MISO (Master In Slave Out) = Վարպետը ստանում է տվյալներ, իսկ ստրուկը տվյալներ է փոխանցում այս քորոցի միջոցով:

- MOSI (Master Out Slave In) = Վարորդը փոխանցում է տվյալները, և ստրուկը տվյալներ է ստանում այս կապի միջոցով:

- SCK (Shift Clock) = Վարորդը ստեղծում է այս ժամացույցը հաղորդակցության համար, որն օգտագործվում է ստրուկ սարքի կողմից: Միայն վարպետը կարող է սկսել սերիական ժամացույց:

- SS (Slave Select) = Վարպետը կարող է ստրուկ ընտրել այս քորոցի միջոցով:

ATmega32 Rgisters- ն օգտագործում էր SPI հաղորդակցությունը կազմաձևելու համար.

- SPI վերահսկման գրանցամատյան,

- SPI կարգավիճակի գրանցում և

- SPI տվյալների գրանցամատյան:

SPCR: SPI վերահսկման գրանցամատյան

Բիթ 7 - (SPIE). SPI ընդհատում Միացնել բիթը

1 = Միացնել SPI ընդհատումը: 0 = Անջատել SPI ընդհատումը: Բիթ 6 - (SPE). SPI Միացնել բիթ 1 = Միացնել SPI: 0 = Անջատել SPI- ն: Բիթ 5 - (DORD). Տվյալների կարգի բիթ 1 = LSB- ն առաջինն է փոխանցվում: 0 = MSB- ն առաջինն է փոխանցվել: Բիթ 4 - (MSTR). Վարպետ/ստրուկ Ընտրել բիթ 1 = Վարպետ ռեժիմ: 0 = Ստրուկի ռեժիմ: Հիթ 3 - (CPOL). Ockամացույցի բևեռականություն Ընտրեք բիթ: 1 = Clամացույցը սկսվում է տրամաբանականից: 0 = ockամացույցի սկիզբը տրամաբանական զրոյից: Բիթ 2 - (CPHA). Ockամացույցի փուլ Ընտրեք բիթ: 1 = Տվյալների օրինակ `ժամացույցի հետևի եզրին: 0 = Տվյալների նմուշ առաջատար ժամացույցի եզրին: Բիթ 1: 0 - (SPR1). SPR0 SPI ockամացույցի արագություն Ընտրեք բիթեր

SPSR: SPI կարգավիճակի գրանցամատյան

Bit 7 - SPIF: SPI ընդհատման դրոշակակիր

Այս դրոշը սահմանվում է, երբ սերիական փոխանցումն ավարտված է: Նաև կարգավորեք, երբ SS- ի քորոցը ցածր է վարվում վարպետ ռեժիմում: Այն կարող է առաջացնել ընդհատում, երբ SPRI բիթը SPCR- ում և գլոբալ ընդհատումը միացված է: Բիթ 6 - WCOL. Գրեք բախման դրոշի բիթ Այս բիթը սահմանվում է, երբ SPI տվյալների գրանցամատյանը գրում է նախորդ տվյալների փոխանցման ժամանակ: Բիթ 5: 1 - Պահված բիթեր 0 - SPI2X. Կրկնակի SPI արագության բիթ Երբ սահմանվում է, SPI արագությունը (SCK հաճախականությունը) կրկնապատկվում է:

SPDR:

Բիթ 7: 0- SPI Տվյալների գրանցամատյան, որն օգտագործվում է գրանցման ֆայլի և SPI Shift գրանցիչի միջև տվյալների փոխանցման համար:

SPDR- ին գրելը սկսում է տվյալների փոխանցումը:

Վարպետ ռեժիմ

Master- ը գրում է տվյալների բայթ SPDR- ում, SPDR- ին գրելով ՝ սկսվում է տվյալների փոխանցումը: 8-բիթանոց տվյալները սկսում են տեղաշարժվել դեպի ստրուկ, իսկ ամբողջական բայթային հերթափոխից հետո SPI ժամացույցի գեներատորը դադարում է և SPIF բիթը կարգավորվում:

Ստրուկի ռեժիմ

Slave SPI ինտերֆեյսը մնում է քուն այնքան ժամանակ, քանի դեռ SS- ի քորոցը բարձր է պահված վարպետի կողմից: Այն ակտիվանում է միայն այն ժամանակ, երբ SS- ի քորոցը իջնում է ցածր մակարդակի, և սկսում պահանջվող տվյալները տեղափոխվում են վարպետից եկող SCK ժամացույցով: Եվ SPIF- ը դնում բայթի ամբողջական փոփոխությունից հետո:

Քայլ 3. Կոդավորում և կիրարկում

Որպես սխեմայի դիագրամ, այն լավ է աշխատում: Խնդրում ենք միանալ որպես դիագրամ:

Կոդերը փորձարկվում են իմ համակարգչում:

Այս բոլոր կոդերը հանվում են ինտերնետից երկար ուսումնասիրություններից հետո:

Ձանձրալի է գտնել ձեր մոդուլի ճիշտ ծածկագիրը և, իհարկե,..

Ես նույն խնդիրներն ունեի կապելու և անցնելու միջոցով:

2 շաբաթ տևած բազմաթիվ ծրագրերի փորձարկումից հետո ես գտա, որ կոդերի այս փաթեթը ճիշտ է:

Arduino Nano 3.0 մոդուլ ՝ CH340G USB-Serial-TTL- ով: & վարորդը (CH341SER.zip) կցված է այս նախագծին:

Սրանք այս ծրագրի իրականացման համար կատարյալ ծրագրերի շարք են:

«SPI.h» - ն Arduino- ի (ծրագրային ապահովման) կանխադրված գրադարանից է:

«MFRC» գրադարանը տրվում է փաստացի Arduino Nano կոդավորմամբ…

Հուսով եմ, որ դուք կվայելեք

Քայլ 4. Արդյունքներ և եզրակացություններ

Արդյունքները ցուցադրվում են Arduino- ի Serial-Monitor- ում, որն ունակ է կարդալ-գրել սերիական տվյալներ (համակարգչից): Նույնիսկ դուք կարող եք օգտագործել tyեփամածիկ/Հիպերմերմինալ և այլն ՝ նույնպես սահմանելով բարձր արագություններ, բիթեր սկսել և դադարեցնել:

Օգտագործված ծրագրակազմ

- Arduino 1.0.5-r2

- CH341SER.zip FTDI- ի համար (CH340G չիպ)

- Putեփամածիկ/Hyperterminal- ը կարող է օգտագործվել նաև համակարգչի միջոցով սերիական հաղորդակցության համար

Օգտագործված սարքավորում

- MFRC522 մոդուլ+ SmartTag+ KeyChain - «ebay.in» - ից

- ARduino Nano 3.0 - «ebay.in» - ից

Խորհուրդ ենք տալիս:

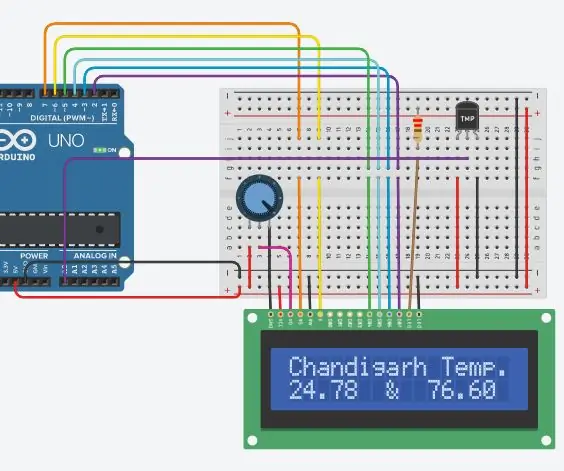

Ինտերֆեյս LM35 ջերմաստիճանի տվիչ Arduino- ի հետ. 4 քայլ

Interfacing LM35 ջերմաստիճանի տվիչ Arduino- ի հետ. Rmերմաչափերը օգտակար սարք են, որոնք երկար ժամանակ օգտագործվում են ջերմաստիճանի չափման համար: Այս նախագծում մենք պատրաստել ենք Arduino- ի վրա հիմնված թվային ջերմաչափ, որը ցուցադրում է շրջակա միջավայրի ներկա ջերմաստիճանը և ջերմաստիճանի փոփոխությունները LCD- ով: Այն կարող է խորանալ

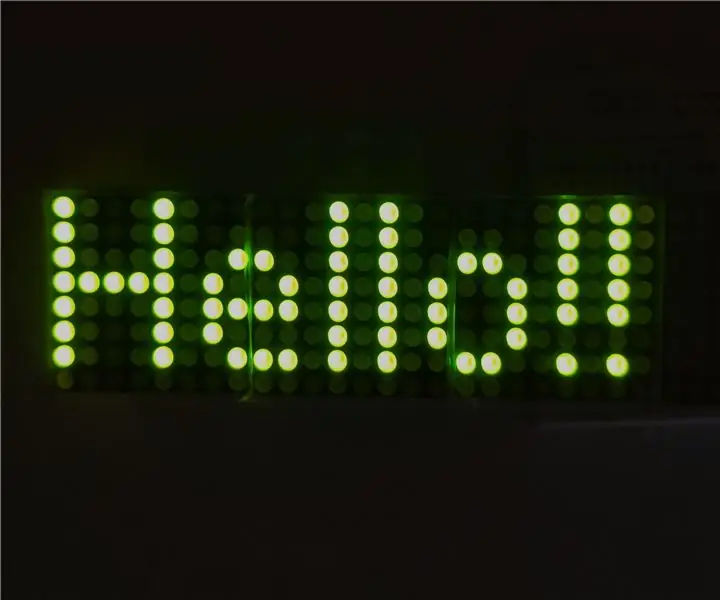

Dot Matrix 32x8 Max7219 Ինտերֆեյս Արդիունոյի հետ. 5 քայլ (նկարներով)

Dot Matrix 32x8 Max7219 Ինտերֆեյս Ardiuno- ի հետ: Ողջույն, Dot Matrix հիմնված o Max7219- ը 2020 -ին նորություն չեն, մինչև վերջերս կարգաբերման գործընթացը լավ փաստաթղթավորված էր, MajicDesigns- ից կարելի էր բեռնել ապարատային գրադարան: և վերնագրի ֆայլերում փոխեց մի քանի տող, և FC16- ը աշխատեց հմայքի պես: Սա մինչև

Ուղեցույց Ինչպես 4 թվանշանի ցուցադրման ինտերֆեյս Arduino UNO- ի հետ. 6 քայլ (նկարներով)

Ուղեցույց Ինչպես 4-նիշանոց ցուցադրման ինտերֆեյս Arduino UNO- ի հետ. Այս ձեռնարկը ձեզ կսովորեցնի Arduino UNO- ով 4- թվանշանի ցուցադրման օգտագործման որոշ հիմունքներ:

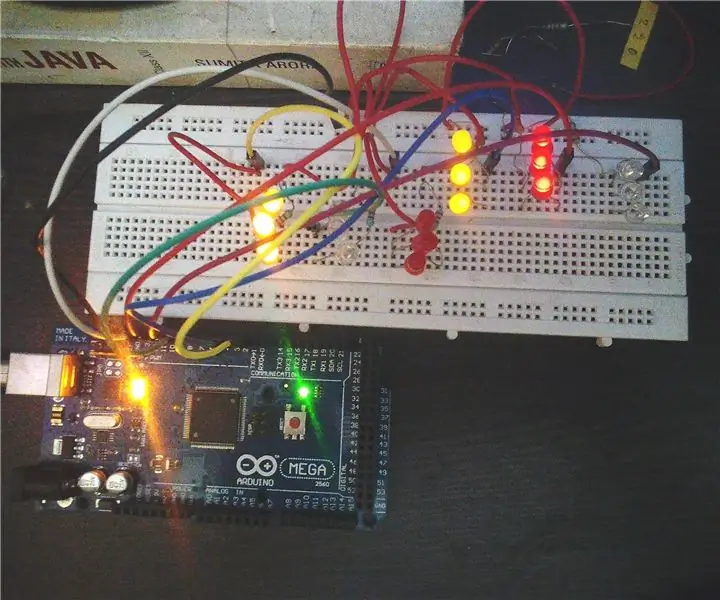

DIY MusiLED, Երաժշտության համաժամեցված լուսադիոդներ մեկ կտտոցով Windows և Linux հավելվածով (32 բիթ և 64 բիթ): Հեշտ է վերստեղծել, Հեշտ օգտագործել, Հեշտ տեղափոխել ՝ 3 քայլ

DIY MusiLED, Երաժշտության համաժամեցված լուսադիոդներ ՝ մեկ կտտոցով Windows և Linux հավելվածով (32-բիթ և 64-բիթ): Հեշտ է վերստեղծել, դյուրին օգտագործել, հեշտ է տեղափոխել. LED- ները դրանք լուսավորելու են ըստ հարվածի էֆեկտների (Snare, High Hat, Kick)

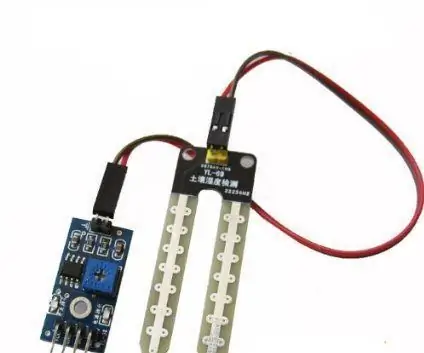

ԻՆՉՊԵՍ ԿԱՐՈ ԵՆ ՀԵՏ ՀԵՏ ՀԵՏ չորության չորացման սենսոր `4 քայլ

ՈՐՊԵՍ ԿԱՐՈ ԵՆՔ ՀԵՏ ՀԵՏ ՀԱՎԱՔԱՈ ՍԵՆՍՈՐ. Ողջույն, այս ուսանելի ծրագրում ես ձեզ ցույց կտամ, թե ինչպես պատրաստել մի պարզ «ՀՈ DRՅԱՆ ՉՈՐՈ SԹՅԱՆ ՍԵՆՍՈՐ»: Սա իմ առաջին ուսանելի ներողությունն է իմ ծիծաղելի անգլերենի համար: Հողի չորությունը որոշվում է led ցուցիչով: led լույսը wi