Բովանդակություն:

- Հեղինակ John Day [email protected].

- Public 2024-01-30 09:49.

- Վերջին փոփոխված 2025-01-23 14:48.

Քանի որ ավելի ու ավելի շատ մեր կյանքն է ուղարկվում երկնքի մեծ ամպին, որը ինտերնետն է, ավելի դժվար է դառնում ձեր անձնական արկածների մեջ ապահով և գաղտնի մնալը: Անկախ նրանից, թե դուք մուտք եք գործում զգայուն տեղեկատվություն, որը ցանկանում եք գաղտնի պահել, փորձում եք շրջանցել ձեր ցանցում տեղ գտած կամ այն վայրերի սահմանափակումները, կամ պարզապես ցանկանում եք դիտման ավելի ապահով փորձ, ամենաընդունված խորհուրդը, որը ես լսում եմ ՝ ապահով մնալու համար: ինտերնետում պետք է օգտագործել Վիրտուալ մասնավոր ցանց (կամ կարճ VPN):

VPN- ն առաջարկում է երկու հիանալի ծառայություն մեկ փաթեթում, քանի որ դրանք ծածկագրում են իրենց միջոցով ուղարկվող տեղեկատվության բոլոր փաթեթները, և նրանք կատարում են հեռակա ծառայություններ, որոնք գտնվում են նույն ցանցում, ինչ VPN- ն ՝ տեղական այն սարքի համար, որը դուք օգտագործում եք միանալու համար: Եթե իմ VPN սերվերը Գերմանիայում է, և ես իմ VPN- ին միանում եմ Ավստրալիայի նոութբուքից, ապա իմ նոութբուքը այժմ կունենա Գերմանիայի IP հասցե:

Առավել հայտնի VPN ծառայությունների հիմնական խոչընդոտն այն է, որ սարքերի շատ տեսակներ գտնվում են այնպիսի իրավիճակներում, երբ դրանք կամ չեն կարող կազմաձևվել VPN հաճախորդ օգտագործելու համար, կամ չունեն օգտագործման համար հասանելի VPN հաճախորդ: Այսպիսով, մենք ցանկանում ենք, որ մեր սարքերը միացված լինեն մեր VPN- ին, բայց այս մյուս մեքենաների համար, որոնք չեն կարող կապվել պարզ VPN հաճախորդի հետ, մենք ցանկանում ենք, որ դրանք միացված լինեն մեր VPN- ին ՝ առանց նույնիսկ իմանալու, որ դրանք միացված են: Մուտքագրեք VPN մուտքի կետ:

Քայլ 1: Նյութեր

Այս նախագծի նյութերը ցածր են, բայց բոլոր տարրերը պարտադիր են:

Բացի ձեր տան երթուղիչից (որը ես ենթադրում եմ, որ դուք պետք է ունենաք), ձեզ հարկավոր կլինի

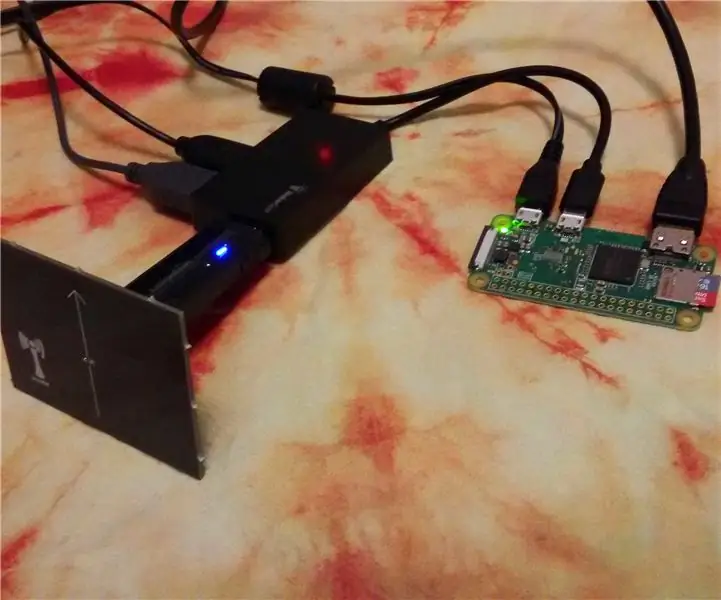

- 1 Raspberry Pi (գերադասելի է Raspberry Pi 3 կամ ավելի լավ, բայց քանի դեռ այն կարող է ապահովել Ethernet կապ, այն պետք է լավ լինի):

- 1 Ethernet լար

- 1 wifi dongle (եթե դուք չեք օգտագործում Raspberry Pi 3, որի դեպքում կարող եք օգտագործել ներկառուցված wifi)

- 1 5V 2amp սնուցման աղբյուր Raspberry Pi- ի համար

Քայլ 2. Wifi Access Point- ի կարգավորում - Մաս 1 - Wifi- ի ստատիկ IP հասցե:

Մինչև մեր Raspberry Pi մուտքի կետի համար VPN կապ հաստատելը, մենք պետք է Pi- ն կարգավորենք որպես մուտքի կետ: Դա անելու համար մենք կօգտագործենք hostpd և dnsmasq փաթեթները Raspberry Pi- ի համար: Hostapd- ը օգտվողի տիեզերագնացություն է անլար մուտքի կետեր և նույնականացման սերվերներ տեղադրելու համար, մինչդեռ dnsmasq- ն ապահովում է ցանցային ենթակառուցվածք (DNS, DHCP, ցանցի բեռնում և այլն) փոքր ցանցերի և փոքր ցանցային երթուղիչների համար:

Այսպիսով, նախքան սկսելը, համոզվեք, որ Raspbian OS- ի մաքուր պատկեր ունեք Pi- ով աշխատող ՝ վերջին թարմացումների կիրառմամբ: Դուք նաև ցանկանում եք համոզվել, որ ձեր Raspberry Pi- ն միացված է ձեր երթուղիչին կոշտ Ethernet կապի միջոցով, Ո NOTՉ WiFi: Ի վերջո, մենք այլ սարքերից միացման հարցումներ կընդունենք մեր wifi մոդուլի միջոցով, այնպես որ դուք չեք ցանկանում նույն մոդուլի միջոցով միացված լինել ձեր երթուղիչին: Եթե դուք օգտագործում եք Raspberry Pi Zero կամ ավելի հին հավելում (որը չունի ներկառուցված wifi), դեռ կարող եք օգտագործել այդ Raspberry Pi- ն, պարզապես ձեզ անհրաժեշտ է USB wifi dongle:

Ձեր Raspberry Pi- ին միանալուց հետո (SSH- ի միջոցով կամ մոնիտորի միջոցով) ստուգեք, որ այն արդիական է

sudo apt-get թարմացում

sudo apt-get բարելավում

Հաջորդը, դուք կցանկանաք ներբեռնել և տեղադրել hostapd և dnsmasq

sudo apt-get տեղադրել hostapd dnsmasq

Երբ փաթեթները տեղադրվեն, երկու ծրագրերն էլ ինքնաբերաբար կսկսվեն գործել, բայց մենք ցանկանում ենք փոփոխություններ կատարել դրանց կազմաձևերում, նախքան դրանք գործարկելը: Այսպիսով, մենք կդիմենք համակարգի վերահսկողությանը `դադարեցնելու այս ծրագրերին առնչվող ծառայությունները

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

Stoppedառայությունների դադարեցման դեպքում մենք կցանկանանք մեզ տալ ստատիկ IP հասցե ՝ օգտագործելով dhcpcd կազմաձևման ֆայլը /etc/dhcpcd.conf հասցեում:

Նախքան դա անելը, մենք ուզում ենք համոզվել, որ մենք հղում ենք կատարում ճիշտ ինտերֆեյսի վրա, երբ ստատիկ IP հասցե նշանակելիս: Եթե օգտագործում եք Raspberry Pi 3b կամ Raspberry Pi Zero W, այն պետք է նշված լինի որպես wlan0: Եթե դուք օգտագործում եք wifi dongle, ես սովորաբար գտնում եմ, որ մի փոքր ավելի հեշտ է միացնել wifi dongle- ը երթուղիչին, գրավել նոր IP հասցեն և այնուհետև ստուգել ձեր կապը `ձեր ինտերֆեյսը գտնելու համար: Կարող եք ստուգել ձեր ինտերֆեյսը ՝ գործարկելով հետևյալ հրամանը

ifconfig

Եթե դուք ստուգեք այս քայլին կցված վերին պատկերը, կարող եք տեսնել (հանած վերափոխված IP հասցեները) իմ Raspberry Pi- ին հատկացված միջերեսները: Իմ դեպքում ես օգտագործում եմ wlan0, բայց դա կախված է ձեր կարգավորումից: Ինչպես ավելի վաղ նշեցի, եթե օգտագործում եք wifi dongle, միացեք ձեր ցանցին, գործարկեք ifconfig հրամանը, և ինչ ինտերֆեյս էլ հայտնվի, որն ունի վավեր IP հասցե և «eth0» կամ «lo» չէ, կլինի ձեր ուզած ինտերֆեյսը: օգտագործել.

Այժմ, երբ ես գիտեմ, թե որ միջերեսն է իմ wifi ադապտերի համար, ես կարող եմ դրան տալ ստատիկ IP հասցե dhcpcd կազմաձևման ֆայլում: Բարձրացրեք կազմաձևը ձեր նախընտրած խմբագրում (ես օգտագործում եմ նանո):

sudo nano /etc/dhcpcd.conf

Կազմաձևի ներքևում մենք ցանկանում ենք ավելացնել հետևյալ տողերը, բայց փոխարինել «wlan0» - ը ՝ ինչ էլ որ լինի ձեր ինտերֆեյսը.

ինտերֆեյս wlan0 ստատիկ ip_address = 192.168.220.nohook wpa_supplicant

Այս հրամանը կատարում է 192.168.220.1 ստատիկ ip- ի հաստատում, այնուհետև wlan0 ինտերֆեյսին ասել, որ չկապվի wpa_supplicant վարորդին, որը սովորաբար օգտագործվում է այս ինտերֆեյսի համար այլ ցանցերին միանալու համար: Մենք դա անում ենք, որպեսզի (ի վերջո) մենք կարողանանք մեր սեփական ազդանշանը հեռարձակել wlan0 ինտերֆեյսի միջոցով, այլ ոչ թե միանալ ցանցին այս ինտերֆեյսի միջոցով:

Եթե դուք օգտագործում եք nano- ն այս փոփոխությունները կատարելու համար, պահպանեք փոփոխությունները `սեղմելով ctrl+x, այնուհետև Y, այնուհետև մուտքագրեք ֆայլը պահելու և նանոյից դուրս գալու համար: (հիշեք, որ այս ձեռնարկում մենք բավականին քիչ կմտնենք և դուրս կգանք նանոյից):

Ի վերջո, այս փոփոխություններն ուժի մեջ մտնելու համար դուք պետք է կամ վերագործարկեք ձեր Pi- ը, կամ պարզապես վերագործարկեք dhcpcd ծառայությունը ՝ կազմաձևումը վերաբեռնելու և այս փոփոխությունները կիրառելու համար:

sudo systemctl վերագործարկել dhcpcd

Սպասեք մի պահ, այնուհետև նորից գործարկեք ifconfig հրամանը ՝ ստուգելու և տեսնելու, թե արդյոք ձեր փոփոխություններն ուժի մեջ են մտել: Ես ընդունում եմ, որ երբեմն ես փորձել եմ սա, և իմ երթուղիչը դեռ ունի վավեր վարձակալություն այն IP հասցեից, որը ես օգտագործում էի, ուստի այն կպահպանի հին հասցեն: Եթե դա այդպես է, կրկնակի ստուգեք ամեն ինչ ձեր կազմաձևում և նորից վերագործարկեք dhcpcd ծառայությունը:

Մեր wifi ադապտերը (պետք է) այժմ ունենա ստատիկ IP հասցե:

Հաջորդը ՝ hostapd և dnsmasq կոնֆիգուրացիան:

Քայլ 3. Wifi Access Point- ի կարգավորում - Մաս 2 - Hostapd- ի կազմաձևում

Dhcpcd.conf- ի հետ մեկտեղ փոխվում է, ժամանակն է սկսել hostapd- ով: Սկսեք ՝ ձեր նախընտրած տեքստային խմբագրիչում ստեղծելով նոր hostapd.conf ֆայլ (ևս մեկ անգամ ինձ համար nano!)

sudo nano /etc/hostapd/hostapd.conf

Երբ կազմաձևում եք կազմաձևման ֆայլը, պատճենեք հետևյալ տեքստը և տեղադրեք այն կազմաձևի մեջ:

ինտերֆեյս = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Wifi ցանցի անուն և գաղտնաբառ

Տեղադրելուց հետո գտեք ներքևի վերջնական հատվածը, որն ունի «ssid =» և «wpa_passphrase =»: Ահա այսպես է կոչվելու wifi ցանցը, որը մենք ստեղծում ենք, և ինչ գաղտնաբառ պետք է միանա մեր ստեղծած wifi ցանցին: Ուրեմն վստահ եղեք, որ սա փոխեք այլ բանի: Ձեզ զգուշացրել են:

Բացի այդ, եթե ներկառուցված wifi- ի փոխարեն օգտագործում եք wifi dongle, ապա պետք է փոխեք կազմաձևի վերևում գտնվող ինտերֆեյսի հատվածը `ձեր wifi dongle- ի ինտերֆեյսի համապատասխանեցման համար: Հնարավոր է նաև ստիպված լինեք փոխել վարորդին ՝ կախված ձեր օգտագործած wifi դոնգի մոդելից: Համատեղելի wifi dongles- ի (հիմնականում համապարփակ) ցանկի, դրանց համապատասխան վարորդների և աջակցության էջերի համար այս էջը շատ օգտակար գտա: Նաև ստուգեք այն արտադրանքի աջակցության էջը, որը դուք օգտագործում եք, եթե խրված եք: Հիշեք, որ եթե դուք կարողացաք ավելի վաղ միանալ ձեր ցանցին ձեր ձեռնարկում ձեր wifi dongle- ով, դա նշանակում է, որ ձեր pi- ում ինչ -որ տեղ պետք է լինի աշխատող վարորդ ՝ dongle- ի համար !!!

Այժմ, երբ մենք ունենք մեր նոր կազմաձևման ֆայլը, մենք պետք է համոզվենք, որ մենք hostapd գործընթացներին ասում ենք, որ հղում կատարեն նոր կազմաձևման ֆայլին: սկսել հետևյալից.

sudo nano/etc/default/hostapd

Գտեք մեր բացած ֆայլի տողը, որտեղ գրված է # DAEMON_CONF = "" և փոխեք սա `կարդալու համար DAEMON_CONF ="/etc/hostapd/hostapd.conf "(համոզվեք, որ սկզբից անջատում եք # նշանը դաշտ!)

Hostapd- ի համար կա ևս մեկ կազմաձևման ֆայլ, որը մենք պետք է թարմացնենք: Գործարկեք հետևյալ հրամանը.

sudo nano /etc/init.d/hostapd

Այս փոփոխությունը գրեթե նույնական է նախորդին: Գտեք DAEMON_CONF = բաժինը և փոխարինեք DAEMON_CONF =/etc/hostapd/hostapd.conf- ով

Հետո պահեք և դուրս եկեք այդ ֆայլից:

Hostapd- ն այժմ կազմաձևված է:

Քայլ 4: DNSMasq կազմաձևում և IP փոխանցում

Hostapd- ն այժմ կազմաձևված է (չնայած դեռ չի աշխատում), այժմ կարող ենք անցնել dnsmasq- ին:

Նախքան կազմաձևման ֆայլերի խմբագրումը անցնելը, մենք կարող ենք առաջ գնալ և վերանվանել կազմաձևման օրիգինալ ֆայլերից մեկը, քանի որ մենք չենք օգտագործի այս կոնֆիգուրացիոն ֆայլում եղած որևէ բան:

Նոր ֆայլի անունով արագ mv հրաման կատարելը պետք է կատարի հնարքը

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Այնուհետև ստեղծեք նոր կազմաձևման ֆայլ:

sudo nano /etc/dnsmasq.conf

Չխորանալով այս մեկի մեջ, ես պարզապես պատճենելու եմ հետևյալը և տեղադրելու այն նոր ֆայլում

ինտերֆեյս = wlan0 # Օգտագործեք միջերես wlan0 (կամ ինչ ինտերֆեյս է ձեր անլար) սերվեր = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50, 192.168.220.150, 12h # IP տիրույթ և վարձակալության ժամանակ

Այս կազմաձևի վերին տողը այն ինտերֆեյսի համար է, որը մենք օգտագործում ենք մեր ազդանշանը հեռարձակելու համար, միջին տողը ՝ մեր Doman Name ծառայություն մատուցողի համար, այնուհետև ստորին տողը IP հասցեների շարքն է, որը Pi- ն նշանակելու է այն օգտվողներին, որոնք միանում են Pi WiFi- ն: Շարունակեք և պահպանեք այս ֆայլը, այնուհետև դուրս եկեք նանոյից (կամ vim- ից կամ այն, ինչ օգտագործում եք ֆայլերի փոփոխությունների համար):

Հաջորդը, մենք պետք է սահմանենք systctl.conf կազմաձևման ֆայլը, որպեսզի փոխանցի անլար ինտերֆեյս եկող ամբողջ երթևեկը `Ethernet կապով անցնելու համար:

sudo nano /etc/sysctl.conf

Այս կազմաձևման ֆայլի ներսում մնում է միայն մեկնաբանել #net.ipv4.ip_forward = 1 տողը և պահպանել/դուրս գալ այս կազմաձևման ֆայլից:

Այժմ, երբ մենք ունենք վերահասցեավորում, մենք ցանկանում ենք ստեղծել NAT (Addressանցի հասցեի թարգմանություն) անլար ինտերֆեյսի (wlan0) և ethernet ինտերֆեյսի (eth0) միջև: Սա օգնում է ամբողջ երթևեկությունը wifi- ից փոխանցել դեպի ethernet (և, ի վերջո, VPN!) Կապ:

Ավելացնել նոր կանոն NAT փոխանցման համար iptable- ին

sudo iptables -t nat -A ՏԵOSTԱՓՈԽՈԹՅՈՆ -o eth0 -j MASQUERADE

Կանոնն այժմ հաստատված է, բայց iptable- ը մաքրվում է ամեն անգամ, երբ Raspberry Pi- ն վերագործարկվում է, ուստի մենք պետք է պահպանենք այս կանոնը, որպեսզի այն կարողանա (վերաբեռնվել) ամեն անգամ, երբ մեր Pi- ն վերագործարկվի:

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Կանոնն այժմ պահպանված է, բայց մենք պետք է թարմացնենք Pi- ի տեղական rc.local կազմաձևման ֆայլը `համոզվելու համար, որ այն ամեն անգամ բեռնված է:

Բացեք rc.local ֆայլը ձեր նախընտրած խմբագրիչում

sudo nano /etc/rc.local

և գտեք այն հատվածը, որտեղ գրված է ելք 0

Այդ տողից անմիջապես վեր (մի ջնջեք այն) ավելացրեք հետևյալ հրամանը, որը կվերաբեռնի մեր ստեղծած NAT կանոնը: Այժմ այն պետք է ունենա այս տեսքը

iptables- վերականգնել </etc/iptables.ipv4.nat exit0

Պահեք և դուրս եկեք այս ֆայլից, և այժմ մեր բոլոր կազմաձևերը պետք է կատարվեն մուտքի կետի համար:

Մեզ մնում է միայն սկսել hostapd և dnsmasq ծառայությունները և վերագործարկել մեր Raspberry Pi- ն:

sudo ծառայություն hostapd սկսել

sudo ծառայություն dnsmasq սկսել

Փորձարկեք ՝ համոզվելու համար, որ կարող եք տեսնել ձեր նոր AP- ն: Եթե ամեն ինչ ճիշտ է դրված, այժմ դուք պետք է ունենաք wifi մուտքի կետ ձեր Raspberry Pi- ի վրա: Այժմ վերագործարկեք pi- ն

sudo վերագործարկում

Հաջորդը ՝ OpenVPN կապ ստեղծելը:

Քայլ 5. OpenVPN- ի կարգավորում և VPN ծառայություն մատուցողի կազմաձևում

Այժմ, երբ մեր Pi- ն հեռարձակում է wifi, ժամանակն է openvpn կարգավորելու համար: Մենք կսկսենք openvpn- ի տեղադրմամբ apt-get install- ի միջոցով

sudo apt -get տեղադրել openvpn -y

Openvpn- ի տեղադրումն ավարտելուց հետո մենք պետք է նավարկենք այնտեղ, որտեղ մենք կպահենք մեր իսկության հավատարմագրերը և openvpn կազմաձևման ֆայլը:

cd /etc /openvpn

Առաջին բանը, որ մենք կանենք այստեղ (ներսում /etc /openvpn), տեքստային ֆայլ ստեղծելն է, որը մենք կպահենք մեր օգտվողի անունը և գաղտնաբառը այն VPN ծառայության համար, որը մենք օգտագործում ենք:

sudo nano auth.txt

Մեզ անհրաժեշտ է միայն պահպանել օգտվողի անունն ու գաղտնաբառը այս ֆայլում, ուրիշ ոչինչ:

օգտագործողի անունը

գաղտնաբառ

Ավելացնեմ, որ այս պահին դուք պետք է պատկերացում ունենաք, թե ում եք ցանկանում օգտագործել որպես VPN ծառայություն ձեր կապերի համար: Կա լայն քննարկում, թե որն է ծառայությունը լավագույնը կամ անվտանգը, ուստի գնումներ կատարեք և ստուգեք դրանք նույնպես: Այս ձեռնարկի նպատակների համար ես օգտագործում եմ մասնավոր ինտերնետ հասանելիություն (PIA): Նրանք բավականին էժան են և ճանաչված են շատ հուսալի լինելու համար: Կարող եք նաև կարգավորել ձեր VPN- ն աշխարհի գրեթե ցանկացած խոշոր տարածաշրջանում ավարտվելու համար: Կանադա? Ռուսաստա՞նը: Japanապոնիա՞ն: Խնդիր չկա!

Եթե օգտվում եք մասնավոր ինտերնետ հասանելիությունից, նրանք ունեն նաև իրենց կայքի հարմար հատված, որտեղ կարող եք համատեղել openvpn կազմաձևման ֆայլի տեսակը, որը կարող եք օգտագործել այս կարգավորման մեջ: Կան այլ տեսակի openvpn կազմաձևեր, որոնք կարող եք օգտագործել այլ մատակարարների հետ, բայց ես որոշեցի ընտրել այս մեկը:

Serviceառայության որ մատակարարի վերջում էլ ընտրեք, միանալու համար ձեզ անհրաժեշտ է openvpn կապի ֆայլ (պետք է ավարտվի ֆայլերի տեսակի համար.ovpn): Պարզության համար ես իմ անունը վերանվանեցի «connectionprofile.ovpn» ՝ նախքան այն Raspberry Pi- ում բեռնելը: Երբ կամ.vpn ֆայլը ներբեռնում եք Pi- ում, կամ այն փոխանցում եք Pi- ին, համոզվեք, որ ձեր Pi- ում ֆայլը /etc /openvpn- ում է:

Բաց vpn ֆայլը ճիշտ թղթապանակ տեղափոխելուց հետո մենք պետք է փոխենք ֆայլի տեսակը, քանի որ openvpn- ն ակնկալում է կազմաձևման ֆայլ, որը.ovpn- ի փոխարեն ավարտվում է.conf- ով: Երբ ես դա արեցի, ես դեռ ուզում էի պահպանել բնօրինակը ֆայլը, եթե ինչ -որ զավեշտալի բան տեղի ունենար, այնպես որ ես պարզապես օգտագործեցի cp հրաման (քանի որ դու /etc /openvpn- ում ես, գործարկելու համար հարկավոր է օգտագործել sudo թույլտվություններ: այս հրամանը)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Ստեղծված openvpn պրոֆիլի կազմաձևով, մենք պետք է արագ փոփոխություն կատարենք ՝ մեր հավատարմագրերը տրամադրելու համար, այնպես որ ժամանակն է նորից դուրս գալ նանո:

sudo nano /etc/openvpn/connectionprofile.conf

Դուք կցանկանաք գտնել տողը auth-user-pass և այն փոխարինել auth-user-pass auth.txt- ով

Սա openvpn- ին ասում է, որ վերցնի այն հավատարմագրերի ֆայլը, որը մենք օգտագործել էինք ավելի վաղ ՝ մեր մատակարարած պրոֆիլի իսկությունը հաստատելիս:

Պահեք և դուրս եկեք պրոֆիլի կազմաձևման ֆայլից:

Դա պետք է ամեն ինչ լինի VPN- ի կարգավորման համար, բայց մենք կցանկանանք ստուգել, որ մեր բոլոր կազմաձևերը ճիշտ են տեղադրված, նախքան VPN ծառայությունը ինքնաբերաբար գործարկելուց առաջ: Գործարկեք հետևյալ հրամանը ՝ VPN կապը փորձարկելու համար

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Դուք պետք է տեքստերի ոլորում տեսնեք, երբ Pi- ն փորձում է կապի փորձեր VPN ծառայության մատակարարի հետ (հուսով եմ ՝ սխալ հաղորդագրություններ չկան), բայց ցանկանում եք թողնել այն, մինչև պատուհանում չտեսնեք Նախնականացման հաջորդականությունը ավարտված է: Եթե վերջում դա տեսնեք, նշանակում է, որ ձեր Pi- ն կապված է ձեր VPN ծառայության մատակարարի հետ: Կարող եք առաջ գնալ և սպանել գործընթացը ՝ տերմինալի պատուհանում սեղմելով ctrl + c:

Այժմ, երբ VPN- ն աշխատում է, մենք պետք է մաքրենք ընթացիկ iptables- ը: Մենք կարող ենք դա լրացնել հետևյալ երեք հրամաններով

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Քանի որ մենք դուրս ենք հանել iptables- ը, մենք պետք է վերականգնենք nat կանոնը, որը մենք ստեղծել էինք ավելի վաղ այս ձեռնարկում `գործարկելով հետևյալ հրամանը (այս հրամանը պետք է ծանոթ տեսք ունենա):

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Այժմ մենք կարող ենք պահպանել այս կազմաձևը նախորդ կազմաձևի համեմատ, որը մենք միասին դրել էինք նախորդ քայլին: (այս հրամանը նույնպես պետք է ծանոթ տեսք ունենա):

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Այժմ, երբ մենք ունենք NAT կանոնների կրկնօրինակում, մենք պետք է փոխենք openvpn- ի կանխադրված կազմաձևը `մեր ստեղծած պրոֆիլը օգտագործելու համար: Մենք դա անում ենք ՝ խմբագրելով կազմաձևման ֆայլը/etc/default/openvpn- ում

sudo nano/etc/default/openvpn

Գտեք այն տողը, որն ասում է #autostart = "all", մեկնաբանեք այս տողը և փոխեք այն ձեր openvpn կազմաձևման ֆայլի անվան (առանց իհարկե.conf իհարկե): Այսպիսով, իմ դեպքում ես տողը փոխում եմ autostart = " միացման պրոֆիլ »

և այնուհետև պահեք և դուրս եկեք այս կազմաձևման ֆայլից:

Դա պետք է ամեն ինչ լինի VPN կարգավորման համար: Պարզապես վերագործարկեք Pi- ն և հաստատեք, որ ամեն ինչ աշխատում է ՝ միանալով թեժ կետին և ձեր IPaddress- ը ստուգելով այնպիսի կայքի միջոցով, ինչպիսին է whatismyip.com- ը:

Այս կազմաձևով հնարավոր է, որ ձեր երթուղիչի IP հասցեն կարող է արտահոսել DNS արտահոսքի միջոցով: Մենք կարող ենք դա շտկել ՝ փոխելով dhcpcd.conf ֆայլում մեր նշած DNS- ը ՝ արտաքին DNS ծառայության վրա, օրինակ ՝ Cloudflare- ին:

Բացեք dhcpcd.conf ֆայլը ձեր նախընտրած խմբագրիչում.

sudo nano /etc/dhcpcd.conf

Գտեք կազմաձևի #static domain_name_servers = 192.168.0.1 կազմաձևում, մեկնաբանեք տողը և փոխեք այն հետևյալի. Վերագործարկեք Pi- ն ևս մեկ անգամ, և այժմ կարող եք կրկնակի ստուգել, որ ձեր երթուղիչի IP հասցեն չի արտահոսում ipleak.net- ի միջոցով:

Մեկ այլ բան, որին պետք է տեղյակ լինել, ձեր երթուղիչի IP հասցեն է, որը հնարավոր է արտահոսքի լինի WebRTC- ի միջոցով: WebRTC- ը հարթակ է, որն օգտագործվում է բոլոր ժամանակակից բրաուզերների կողմից `հաղորդակցություններն ավելի լավ ստանդարտացնելու համար, ներառյալ ակնթարթային հաղորդագրությունների, տեսաժողովների և աուդիո և վիդեոների հեռարձակումը: Այս հարթակի կողմնակի արտադրանքն այն է, որ չստուգված լինելու դեպքում այն կարող է արտահոսել ձեր երթուղիչի IP հասցեն, եթե միացված եք VPN- ին: Ամենահեշտ ձևը կարող եք կանխել դա ՝ օգտագործելով դիտարկիչի ընդարձակումներ կամ հավելումներ, օրինակ ՝ webrtc-leak-prevent:

Ձեր pi- ի վրա այժմ տեղադրված ամեն ինչով, եթե ցանկանում եք ապահովել ձեր ամբողջ ինտերնետային տրաֆիկի գաղտնագրումը, կարող եք միանալ այս թեժ կետին, և ձեր ամբողջ երթևեկը գաղտնագրված կլինի VPN- ի միջոցով:

Հուսով եմ, որ ձեզ դուր եկավ իմ Instructable- ը, այժմ ապահովեք ամբողջ wifi- ն:

Խորհուրդ ենք տալիս:

Ստեղծեք WiFi մուտքի կետ և տրամադրեք վեբ սերվեր NodeMCU V3: 4 քայլերի վրա

Ստեղծեք WiFi մուտքի կետ և տրամադրեք վեբ սերվեր NodeMCU V3- ում. Նախորդ հոդվածում ես արդեն քննարկել եմ, թե ինչպես օգտագործել NodeMCU ESP8266- ը: Հոդվածում ես բացատրում եմ, թե ինչպես ավելացնել NodeMCU ESP8266- ը Arduini IDE- ին: NodeMCU ESP8266- ի միջոցով ինտերնետի միջոցով հաղորդակցվելու մի քանի եղանակ կա: NodeMCU- ի պատրաստում որպես

Raspberry Pi Zero Wifi մուտքի կետ ՝ անհատական PCB ալեհավաքով. 6 քայլ (նկարներով)

Raspberry Pi Zero Wifi Access Point With Custom PCB ալեհավաք. Ի՞նչ ենք մենք պատրաստում: Այս ձեռնարկի վերնագիրը պարունակում է բազմաթիվ տեխնիկական պայմաններ: Եկեք այն քանդենք: Ի՞նչ է Raspberry Pi Zero (Rπ0): Raspberry Pi Zero- ն փոքրիկ համակարգիչ է: Այն Raspberry Pi- ի մեկ տախտակի համակարգչի ավելի փոքր տարբերակն է

Խելացիորեն ապահովեք ձեր խելացի տունը `14 քայլ

Խելացիորեն ապահովեք ձեր խելացի տունը. Ես պայքարում եմ ապահով և ապահով մրցույթի համար: Եթե ձեզ դուր է գալիս իմ հրահանգը, խնդրում եմ քվեարկեք դրա համար: Ես ձեզ ցույց կտամ, թե ինչպես հեշտությամբ և էժան կերպով լիովին ապահովել ձեր տունն ու շրջակա միջավայրը: Այն պարունակում է հատվածներ, որտեղ դուք կսովորեք, թե ինչպես `1. Կարգավորել y

Հիսուն մետրանոց անլար մուտքի կետ TP Link WN7200ND USB անլար ադապտերով Raspbian Stretch- ում. 6 քայլ

Հիսուն մետրանոց անլար մուտքի կետ TP Link WN7200ND USB անլար ադապտերով Raspbian Stretch- ում. Raspberry Pi- ն հիանալի է ապահով անլար մուտքի կետեր ստեղծելու համար, բայց այն լավ տիրույթ չունի, ես այն երկարացնելու համար օգտագործել եմ TP Link WN7200ND USB անլար ադապտեր: Ուզում եմ կիսվել, թե ինչպես դա անել

Փոխարկեք անլար երթուղիչը դեպի Wireless Extender 2x մուտքի կետ ՝ 5 քայլ

Անլար երթուղիչը փոխարկեք Wireless Extender 2x մուտքի կետի. Ես իմ տանը ունեի անլար անլար ինտերնետային կապ RSJ- ի պատճառով (առաստաղի մետաղյա աջակցության ճառագայթ) և ցանկանում էի ազդանշանը բարձրացնել կամ լրացուցիչ ընդլայնիչ ավելացնել տան մնացած մասի համար: Ես տեսել էի երկարացուցիչներ մոտ 50 ֆունտի չափով էլեկտրո