Բովանդակություն:

- Քայլ 1: HackerBox 0027: Տուփի բովանդակություն

- Քայլ 2: Cypherpunks

- Քայլ 3. Էլեկտրոնային սահմանների հիմնադրամ (EFF)

- Քայլ 4. Ուշագրավ EFF նախագծեր

- Քայլ 5: Ապահովեք ձեր տեսախցիկները

- Քայլ 6: Գաղտնագրություն

- Քայլ 7: Ընդհանուր գաղտնագրման ծրագրակազմ

- Քայլ 8: STM32 Սև դեղահատ

- Քայլ 9. Սև դեղահատի առկայծում Arduino IDE- ով և STLink- ով

- Քայլ 10. Հաբ բադի

- Քայլ 11: TFT էկրան

- Քայլ 12: Ստեղնաշարի մատրիցի մուտքագրում

- Քայլ 13: Enigma Machine Code Challenge

- Քայլ 14: Երկու գործոնով նույնականացում - U2F զրոյական անվտանգության բանալին

- Քայլ 15: oldոդման մարտահրավերների հավաքածու

- Քայլ 16 ՝ ՀԱACԵԼ ՄՈԼՈՐԱԿԸ

- Հեղինակ John Day day@howwhatproduce.com.

- Public 2024-01-30 09:51.

- Վերջին փոփոխված 2025-01-23 14:48.

Cypherpunk - Այս ամիս HackerBox ցանցահենները ուսումնասիրում են գաղտնիությունն ու գաղտնագրությունը: Այս հրահանգը պարունակում է տեղեկատվություն HackerBox #0027- ի հետ աշխատելու համար, որը կարող եք վերցնել այստեղ, քանի դեռ մատակարարումները վերջանում են: Բացի այդ, եթե ցանկանում եք ամեն ամիս ստանալ ձեր փոստարկղում այսպիսի HackerBox, խնդրում ենք բաժանորդագրվել HackerBoxes.com կայքում և միանալ հեղափոխությանը:

Թեմաներ և ուսուցման նպատակներ HackerBox 0027- ի համար.

- Հասկացեք գաղտնիության կարևոր սոցիալական հետևանքները

- Անվտանգ տեսախցիկներ անձնական էլեկտրոնային սարքերի վրա

- Ուսումնասիրեք գաղտնագրության պատմությունն ու մաթեմատիկան

- Համատեքստավորել սովորական գաղտնագրման ծրագրակազմը

- Կարգավորեք STM32 ARM պրոցեսոր «Սև դեղահատ» տախտակ

- Programրագրեք STM32 սև դեղահատը Arduino IDE- ի միջոցով

- Սև ստեղնաշարն ու TFT էկրանը միացրեք Սև դեղահատին

- Կրկնօրինակել Երկրորդ համաշխարհային պատերազմի հանելուկ մեքենայի ֆունկցիոնալությունը

- Հասկացեք բազմաֆակտորների նույնականացումը

- Դիմակայեք զոդման մարտահրավերին ՝ U2F Zero USB նշան կառուցելու համար

HackerBoxes- ը DIY էլեկտրոնիկայի և համակարգչային տեխնիկայի ամենամսյա բաժանորդագրության տուփի ծառայություն է: Մենք հոբբիիստներ ենք, ստեղծողներ և փորձարկողներ: Մենք երազանքների երազողներն ենք: ՀԱACԿԵՔ ՄՈԼՈԱԿԸ:

Քայլ 1: HackerBox 0027: Տուփի բովանդակություն

- HackerBoxes #0027 Հավաքածու տեղեկատու քարտ

- Սև դեղահատ STM32F103C8T6 մոդուլ

- STLink V2 USB ծրագրավորող

- Ամբողջական 2.4 դյույմանոց TFT էկրան - 240x320 պիքսել

- 4x4 մատրիցային ստեղնաշար

- 830 Point Solderless Breadboard

- 140 կտոր մետաղալար Jumper Kit

- Երկու U2F զրոյական զոդման մարտահրավերների հավաքածու

- Մեծ 9x15 սմ կանաչ Prototying PCB

- Բացառիկ վինիլային GawkStop լրտեսների արգելափակումներ

- Ալյումինե մագնիսական պտտվող վեբ -խցիկի բացառիկ ծածկ

- Բացառիկ EFF Patch

- Գաղտնիության Badger Decal

- Tor Decal

Որոշ այլ բաներ, որոնք օգտակար կլինեն.

- Sոդման երկաթ, զոդման և զոդման հիմնական գործիքներ

- Խոշորացույց և փոքր պինցետներ SMT զոդման մարտահրավերի համար

- Համակարգիչ `ծրագրային գործիքների գործարկման համար

Ամենակարևորը, ձեզ հարկավոր կլինի արկածախնդրության, DIY ոգու և հաքերային հետաքրքրասիրության զգացում: Hardcore DIY էլեկտրոնիկան մանրուք չէ, և մենք դա չենք ջրում ձեզ համար: Նպատակը առաջընթացն է, ոչ թե կատարելությունը: Երբ համառ եք և վայելում եք արկածախնդրությունը, մեծ գոհունակություն կարող է առաջանալ նոր տեխնոլոգիաներ սովորելուց և, հուսով եմ, որոշ նախագծեր կյանքի կոչելուց: Մենք առաջարկում ենք յուրաքանչյուր քայլ անել դանդաղ ՝ հաշվի առնելով մանրուքները և մի վախեցեք օգնություն խնդրելուց:

Նկատի ունեցեք, որ HackerBox- ի ՀՏՀ -ում առկա են հարուստ տեղեկատվություն ներկայիս և ապագա անդամների համար:

Քայլ 2: Cypherpunks

Cypherpunk- ը [վիքիպեդիա] ակտիվիստ է, որը պաշտպանում է ուժեղ ծածկագրության և գաղտնիությունը բարձրացնող տեխնոլոգիաների լայն կիրառումը ՝ որպես սոցիալական և քաղաքական փոփոխությունների ճանապարհ: Սկզբնապես հաղորդակցվելով Cypherpunks էլեկտրոնային փոստացանկի միջոցով ՝ ոչ ֆորմալ խմբերը նպատակ ունեին գաղտնագրության նախաձեռնողական օգտագործման միջոցով հասնել գաղտնիության և անվտանգության: Cypherpunks- ը ակտիվ շարժումով է զբաղված 1980 -ականների վերջից:

1992 -ի վերջին Էրիկ Հյուզը, Թիմոթի Ս. Մեյը և Johnոն Գիլմորը հիմնեցին մի փոքրիկ խումբ, որը ամսական հանդիպում էր Գիլմորի ընկերության Cygnus Solutions ընկերությունում Սան Ֆրանցիսկոյի ծովածոցում և առաջին հանդիպումներից մեկում udeուդ Միլոնի կողմից հումորով անվանվեց կիֆերպանկեր: գաղտնագրում և կիբերպանկ: 2006 թվականի նոյեմբերին «cypherpunk» բառը ավելացվել է Օքսֆորդի անգլերեն բառարանին:

Հիմնական գաղափարները կարելի է գտնել A Cypherpunk's Manifesto- ում (Eric Hughes, 1993). մենք պետք է պաշտպանենք մեր սեփական գաղտնիությունը, եթե ակնկալում ենք ունենալ որևէ մեկը … Որոշ ուշագրավ կիֆերփանկեր են կամ եղել են խոշոր տեխնիկական ընկերությունների, համալսարանների ավագ աշխատակիցներ, իսկ մյուսները `հայտնի հետազոտական կազմակերպություններ:

Քայլ 3. Էլեկտրոնային սահմանների հիմնադրամ (EFF)

EFF- ը [վիքիպեդիա] միջազգային ոչ առևտրային թվային իրավունքների խումբ է, որը հիմնված է Սան Ֆրանցիսկոյում, Կալիֆոռնիա: Հիմնադրամը ստեղծվել է 1990 թ. Հուլիսին Johnոն Գիլմորի, Johnոն Փերի Բարլոուի և Միթչ Կապորի կողմից `ինտերնետային քաղաքացիական ազատությունները խթանելու համար:

EFF- ն միջոցներ է տրամադրում դատարանում իրավական պաշտպանության համար, ներկայացնում է amicus curiae ամփոփագրեր, պաշտպանում է անհատներին և նոր տեխնոլոգիաներին, որոնք իր կարծիքով համարում է չարաշահող իրավական սպառնալիքներ, աշխատում է կառավարության չարաշահումների բացահայտման ուղղությամբ, ուղեցույց է տրամադրում կառավարությանը և դատարաններին, կազմակերպում է քաղաքական գործողություններ և զանգվածային հաղորդագրություններ, աջակցում որոշ նոր տեխնոլոգիաներ, որոնք, նրա կարծիքով, պահպանում են անձնական ազատությունները և առցանց քաղաքացիական ազատությունները, պահպանում է համապատասխան նորությունների և տեղեկատվության տվյալների շտեմարան և կայքեր, վերահսկում և մարտահրավեր է նետում պոտենցիալ օրենսդրությանը, որը, իր կարծիքով, կխախտի անձնական ազատությունների և արդար օգտագործման համար և պահանջում է դրա ցանկը: այն համարում է չարաշահող արտոնագրեր `այն նվաճելու մտադրությամբ` առանց արժանիքների: EFF- ը նաև տրամադրում է խորհուրդներ, գործիքներ, ուղեցույցներ, ձեռնարկներ և ծրագրակազմ `ավելի անվտանգ առցանց հաղորդակցության համար:

HackerBoxes- ը հպարտ է, որ հանդիսանում է Electronic Frontier հիմնադրամի հիմնական դոնորը: Մենք խստորեն խրախուսում ենք բոլորին և բոլորին սեղմել այստեղ և ձեր աջակցությունը ցուցաբերել այս չափազանց կարևոր ոչ առևտրային խմբին, որը պաշտպանում է թվային գաղտնիությունն ու ազատ արտահայտումը: EFF- ի հանրային շահերի իրավական աշխատանքը, ակտիվությունը և ծրագրաշարի մշակման ջանքերը ձգտում են պահպանել մեր հիմնարար իրավունքները թվային աշխարհում: EFF- ը ԱՄՆ 501 (c) (3) ոչ առևտրային կազմակերպություն է, և ձեր նվիրատվությունները կարող են հարկերից զեղչվել:

Քայլ 4. Ուշագրավ EFF նախագծեր

Գաղտնիություն Badger- ը զննարկչի հավելում է, որը գովազդատուներին և երրորդ կողմի հետախույզներին արգելում է գաղտնի հետևել, թե ուր եք գնում և ինչ էջեր եք դիտում համացանցում: Եթե թվում է, որ գովազդատուն առանց ձեր թույլտվության հետևում է ձեզ բազմաթիվ կայքերում, Privacy Badger- ն ինքնաբերաբար արգելափակում է այդ գովազդատուին ձեր դիտարկիչում այլ բովանդակություն բեռնելուց: Գովազդատուի համար ասես հանկարծ անհետանաս:

Networkանցի չեզոքությունն այն գաղափարն է, որ ինտերնետ ծառայություններ մատուցողները (ISP) պետք է արդար վերաբերվեն իրենց ցանցերով անցնող բոլոր տվյալներին ՝ առանց անպատշաճ խտրականության ՝ հօգուտ որոշակի ծրագրերի, կայքերի կամ ծառայությունների: Դա սկզբունք է, որը պետք է պահպանվի `մեր բաց ինտերնետի ապագան պաշտպանելու համար:

Անվտանգության կրթության ուղեկիցը նոր ռեսուրս է այն մարդկանց համար, ովքեր կցանկանային օգնել իրենց համայնքներին սովորել թվային անվտանգության մասին: Ամուր անձնական թվային անվտանգության կարիքն ամեն օր աճում է: Հիմնական խմբերից մինչև քաղաքացիական հասարակության կազմակերպություններ մինչև անհատական EFF- ի անդամներ, մեր համայնքի բոլոր բնակիչները բարձրաձայնում են անվտանգության մատչելի կրթական նյութերի անհրաժեշտության մասին `իրենց ընկերների, հարևանների և գործընկերների հետ կիսվելու համար:

Սոխի երթուղիչը (Tor) իր օգտվողներին հնարավորություն է տալիս ճամփորդել ինտերնետով, զրուցել և ակնթարթային հաղորդագրություններ ուղարկել անանուն: Tor- ը անվճար ծրագրակազմ է և բաց ցանց, որն օգնում է պաշտպանվել երթևեկության վերլուծությունից, ցանցի վերահսկման ձև, որը սպառնում է անձնական ազատությանը և գաղտնիությանը, գաղտնի գործարար գործունեությանը և հարաբերություններին և պետական անվտանգությանը:

Քայլ 5: Ապահովեք ձեր տեսախցիկները

Ըստ WIRED Magazine- ի, «լրտեսական գործիքները, անկախ նրանից, թե նախագծված են հետախուզական գործակալությունների կողմից, կիբեր խաբեբաներ կամ ինտերնետ սողացողներ, կարող են միացնել ձեր տեսախցիկը ՝ առանց լուսացույցի լույսը լուսավորելու»: [WIRED]

ՀԴԲ տնօրենի պաշտոնում աշխատելիս Jamesեյմս Կոմին ելույթ ունեցավ գաղտնագրման և գաղտնիության մասին: Նա մեկնաբանեց, որ իր տեսախցիկի ոսպնյակի վրա ժապավեն է դնում իր նոութբուքի վրա: [NPR]

Մարկ uckուկերբերգը նորություն հայտնեց, երբ հասարակությունը նկատեց, որ նա հետևում է նույն գործելակերպին: [TIME]

HackerBox #0027- ում ներկայացված է վինիլային GAWK STOP- ի անհատականացված լրտեսող արգելափակիչների հավաքածու, ինչպես նաև ալյումինե մագնիսական պտտվող վեբ-տեսախցիկի կափարիչ:

Քայլ 6: Գաղտնագրություն

Գաղտնագրությունը [վիքիպեդիա] երրորդ կողմերի ՝ հակառակորդներ կոչվող, անվտանգ հաղորդակցության տեխնիկայի կիրառում և ուսումնասիրություն է: Ageամանակակից դարաշրջանից առաջ գաղտնագրությունը փաստորեն հոմանիշ էր կոդավորմանը ՝ ընթերցվող վիճակից տեղեկատվության փոխակերպմանը ակնհայտ անհեթեթության: Գաղտնագրված հաղորդագրության ստեղծողը կիսվել է սկզբնական տեղեկատվությունը վերականգնելու համար անհրաժեշտ վերծանման տեխնիկայով միայն նախատեսված հասցեատերերի հետ ՝ դրանով իսկ կանխելով անցանկալի անձանց նույնը անելը: Գաղտնագրության գրականությունը հաճախ օգտագործում է Ալիս («Ա») անունն ուղարկողի համար, Բոբ («Բ») ՝ նախատեսված հասցեատիրոջ համար, և Եվա («գաղտնալսող») ՝ հակառակորդի համար: Առաջին համաշխարհային պատերազմում ռոտորների ծածկագրման մեքենաների զարգացումից և Երկրորդ համաշխարհային պատերազմում համակարգիչների ի հայտ գալուց ի վեր, գաղտնագրման իրականացման մեթոդները դարձել են ավելի բարդ և դրա կիրառումը ավելի լայն տարածում գտած: Modernամանակակից գաղտնագրությունը մեծապես հիմնված է մաթեմատիկական տեսության վրա: Գաղտնագրման ալգորիթմները նախագծված են հաշվողական կարծրության ենթադրությունների շուրջ, ինչը դժվարացնում է նման ալգորիթմները ցանկացած հակառակորդի կողմից:

Կան բազմաթիվ առցանց ռեսուրսներ ՝ գաղտնագրության մասին ավելին իմանալու համար: Ահա մի քանի մեկնարկային կետեր.

Khanանապարհորդությունը դեպի գաղտնագրություն Khan Academy- ում տեսանյութերի, հոդվածների և գործունեության հիանալի շարք է:

Ստենֆորդի համալսարանն ունի գաղտնագրման անվճար առցանց դասընթաց:

Բրյուս Շնայերը տեղադրել է իր դասական «Կիրառական գաղտնագրություն» գրքի առցանց օրինակի հղումը: Տեքստը տալիս է ժամանակակից ծածկագրության համապարփակ հետազոտություն: Այն նկարագրում է տասնյակ գաղտնագրման ալգորիթմներ և տալիս գործնական խորհուրդներ, թե ինչպես դրանք իրականացնել:

Քայլ 7: Ընդհանուր գաղտնագրման ծրագրակազմ

Գործնական տեսանկյունից կան գաղտնագրման մի քանի հատուկ ծրագրեր, որոնց մասին մենք պետք է տեղյակ լինենք.

Pretty Good Privacy (PGP) գաղտնագրման ծրագիր է, որն ապահովում է գաղտնագրված գաղտնիություն և նույնականացում պահված տվյալների համար: PGP- ն օգտագործվում է տեքստի, էլփոստի, ֆայլերի, տեղեկատուների և նույնիսկ սկավառակի ամբողջ միջնապատերի ստորագրման, ծածկագրման և վերծանման համար:

Տրանսպորտային շերտի անվտանգությունը (TLS) գաղտնագրման արձանագրություն է, որն ապահովում է հաղորդակցման անվտանգություն համակարգչային ցանցի միջոցով: TLS- ն օգտագործվում է այնպիսի ծրագրերում, ինչպիսիք են վեբ դիտումը, էլ. Վեբ կայքերը կարող են օգտագործել TLS- ը ՝ իրենց սերվերների և վեբ դիտարկիչների միջև բոլոր հաղորդակցություններն ապահովելու համար: TLS- ը հիմնված է Secure Sockets Layer (SSL) - ի ավելի վաղ բնութագրերի վրա:

Internet Protocol Security- ը (IPsec) ցանցային արձանագրությունների փաթեթ է, որը վավերացնում և ծածկագրում է ցանցով ուղարկված տվյալների փաթեթները: IPsec- ը ներառում է նիստի սկզբում գործակալների միջև փոխադարձ վավերացում հաստատելու և նիստի ընթացքում օգտագործվող ծածկագրային բանալիների բանակցությունների արձանագրություններ:

Վիրտուալ մասնավոր ցանցը (VPN) ընդլայնում է մասնավոր ցանցը հանրային ցանցի միջոցով և հնարավորություն է տալիս օգտվողներին ուղարկել և ստանալ տվյալներ համօգտագործվող կամ հանրային ցանցերում, կարծես իրենց հաշվողական սարքերը ուղղակիորեն միացված են մասնավոր ցանցին: VPN թունելի յուրաքանչյուր ծայրում համակարգերը ծածկագրում են թունել մտնող տվյալները և վերծանում դրանք մյուս ծայրում:

Blockchain- ը անընդհատ աճող գրառումների ցանկ է, որոնք կոչվում են բլոկներ, որոնք կապվում և ապահովվում են գաղտնագրության միջոցով: Առաջին բլոկչեյնը ներդրվել է 2009 թվականին ՝ որպես բիթքոինի հիմնական բաղադրիչ, որտեղ այն ծառայում է որպես բոլոր գործարքների հանրային գրքույկ: Բիթքոինի համար բլոկչեյնի հայտնագործումը այն դարձրեց առաջին թվային արժույթը, որը լուծեց կրկնակի ծախսերի խնդիրը ՝ առանց վստահելի իշխանության կամ կենտրոնական սերվերի անհրաժեշտության:

Քայլ 8: STM32 Սև դեղահատ

Սև դեղահատը STM32 դեղահատի վերջին տախտակն է: Դա ընդհանուր Կապույտ և քիչ տարածված Կարմիր դեղահատերի բարելավված տարբերակն է:

Սև դեղահատը պարունակում է STM32F103C8T6 32bit ARM M3 միկրոկառավարիչ (տվյալների թերթ), չորս պինով ST-Link վերնագիր, MicroUSB պորտ և PB12- ի վրա օգտագործող LED: PA12- ի ճիշտ քաշման դիմադրությունը տեղադրված է USB պորտի ճիշտ աշխատանքի համար: Այս քաշքշուկը սովորաբար պահանջում էր տախտակի փոփոխություն այլ դեղահատերի վրա:

Թեև արտաքին տեսքով նման է տիպիկ Արդուինո Նանոյին, Սև դեղահատը շատ ավելի հզոր է: 32bit STM32F103C8T6 ARM միկրոկառավարիչը կարող է աշխատել 72 ՄՀց հաճախականությամբ: Այն կարող է կատարել մեկ ցիկլով բազմապատկում և ապարատային բաժանում: Այն ունի 64 Կբայթ Flash հիշողություն և 20 Կբայթ SRAM:

Քայլ 9. Սև դեղահատի առկայծում Arduino IDE- ով և STLink- ով

Եթե դուք չունեք վերջերս տեղադրված Arduino IDE, ձեռք բերեք այն այստեղ:

Հաջորդը, ձեռք բերեք Ռոջեր Քլարկի Arduino_STM32 պահեստը: Սա ներառում է ապարատային ֆայլեր ՝ աջակցելու STM32 տախտակներին Arduino IDE 1.8.x. Եթե սա ձեռքով եք ներբեռնում, համոզվեք, որ Arduino_STM32-master.zip- ը փաթեթավորված չէ Arduino IDE «ապարատային» թղթապանակում: Նկատի ունեցեք, որ այս փաթեթի համար կա աջակցության ֆորում:

Կցեք STLink jumper լարերը, ինչպես ցույց է տրված այստեղ:

Գործարկեք Arduino IDE- ն և ընտրեք այս ընտրանքները Գործիքներ.

Տախտակ. Ընդհանուր STM32F103C սերիա Տարբերակ `STM32F103C8 (20k RAM. 64k Flash) CPU Արագություն (MHz) ՝" 72MHz (Նորմալ) "Բեռնման եղանակ ՝" STLink"

Բացեք ֆայլի օրինակները> հիմունքներ> թարթել Փոխեք «LED_BUILTIN» - ի բոլոր երեք օրինակները PB12- ով: Հպեք «վերբեռնման» սլաքին (STLink- ի LED- ը կթարթվի բեռնման ժամանակ)

Այս վերբեռնված ուրվագիծը յուրաքանչյուր վայրկյան թարթում է «Սև դեղահատի» օգտագործողի LED- ը: Հաջորդը, երկու ուշացման (1000) հայտարարությունների արժեքը փոխեք 1000 -ից 100 -ի և նորից վերբեռնեք: Այժմ LED- ը պետք է թարթվի տասն անգամ ավելի արագ: Սա մեր ստանդարտ «Բարև աշխարհ» վարժությունն է ՝ համոզվելու համար, որ մենք կարող ենք կազմել պարզ ծրագիր և բեռնել այն նպատակային տախտակին:

Քայլ 10. Հաբ բադի

Pill Duck- ը սցենարային USB HID սարք է, որն օգտագործում է STM32: Իհարկե … Ինչու՞ ոչ:

Քայլ 11: TFT էկրան

Նիհար ֆիլմ-տրանզիստոր հեղուկ-բյուրեղային էկրանը (TFT LCD) հեղուկ բյուրեղային դիսփլեյի (LCD) տարբերակ է, որն օգտագործում է բարակ թաղանթ-տրանզիստորային տեխնոլոգիա `պատկերի որակի բարելավման համար, ինչպիսիք են հասցեականությունը և հակադրությունը: TFT LCD- ը ակտիվ մատրիցային LCD է, ի տարբերություն պասիվ մատրիցային LCD- ների կամ մի քանի հատվածներով պարզ, ուղղակի շարժվող LCD- ների:

Այս Full Color TFT էկրանը ունի 2.4 դյույմ և ունի 240x320 թույլատրություն:

Կարգավորիչը ILI9341 է (տվյալների թերթ), որը կարող է միանալ STM32- ին Serial Peripheral Interface (SPI) ավտոբուսի միջոցով `այստեղ ցուցադրված միացման սխեմայի համաձայն:

Էկրանի բեռնվածությունը ստուգելու համար ուրվագիծը հետևյալից.

օրինակներ> Adafruit_ILI9341_STM> stm32_graphicstest

Փոփոխեք երեք կառավարման քորոցը, որն այսպես է սահմանում.

#սահմանել TFT_CS PA1#սահմանել TFT_DC PA3#սահմանել TFT_RST PA2

Նկատի ունեցեք, որ գրաֆիկական թեստի օրինակը շատ արագ է գործարկվում `ավանդական Arduino AVR միկրոկոնտրոլերի նկատմամբ STM32- ի բարելավված աշխատանքի պատճառով:

Քայլ 12: Ստեղնաշարի մատրիցի մուտքագրում

Լարացրեք 4x4 մատրիցային ստեղնաշարը, ինչպես ցույց է տրված և բեռնեք կից TFT_Keypad էսքիզը: Այս օրինակը կարդում է ստեղնաշարը և ցուցադրում բանալին էկրանին: Նկատի ունեցեք, որ ստեղնաշարի ընթերցման այս պարզ օրինակը արգելափակում է, քանի որ այն օգտագործում էր հետաձգման () գործառույթը: Դա կարող է բարելավվել `անցնելով քվեարկության կամ ընդհատումներով պայմանավորված մոդելի:

Ստեղնաշարը և TFT էկրանը Սև դեղահատի հետ միասին հավաքելով առանց զոդման տախտակի կամ կանաչ նախատախտակի վրա ստեղծում է մուտքի և ցուցադրման գեղեցիկ «հաշվիչ հարթակ»:

Քայլ 13: Enigma Machine Code Challenge

Էնիգմա մեքենաները էլեկտրամեխանիկական ռոտորային ծածկագրման մեքենաներ էին, որոնք մշակվել և օգտագործվել են 20-րդ դարի սկզբից մինչև կեսերը: Դրանք ընդունվել են մի քանի երկրների ռազմական և պետական ծառայությունների կողմից, որոնցից առաջինը ՝ նացիստական Գերմանիան: Գերմանիայի զինված ուժերը կարծում էին, որ իրենց Էնիգմայով ծածկագրված հաղորդակցություններն անթափանցելի էին դաշնակիցների համար: Բայց հազարավոր կոդ կոտրողներ, որոնք հիմնված են բրիտանական Bletchley Park- ի փայտե տնակներում, այլ գաղափարներ ունեին:

Այս ամսվա կոդավորման մարտահրավերն է ՝ «հաշվողական հարթակը» վերածել ձեր իսկ հանելուկային մեքենայի:

Մենք արդեն իրականացրել ենք ստեղնաշարի մուտքերի և ցուցադրման ելքերի օրինակներ:

Ահա որոշ օրինակներ մուտքերի և ելքերի միջև պարամետրերի և հաշվարկների համար.

ԷՆԻԳՄուինո

Բացեք հանելուկ

Arduino Enigma Simulator

Հրահանգելի է ST-Geotronics- ից

Քայլ 14: Երկու գործոնով նույնականացում - U2F զրոյական անվտանգության բանալին

Երկու գործոնով նույնականացումը (հայտնի է նաև որպես 2FA) օգտվողի ինքնությունը հաստատելու մեթոդ է ՝ օգտագործելով երկու տարբեր գործոնների համադրություն. Երկու գործոնով նույնականացման լավ օրինակ է բանկոմատից գումարի դուրսբերումը, որտեղ միայն բանկային քարտի (ինչ-որ բան տիրապետում է օգտատիրոջը) և PIN- ի (ինչ օգտվողը գիտի) ճիշտ համադրությունը թույլ է տալիս գործարքը կատարել.

Ունիվերսալ 2-րդ գործոնը (U2F) նույնականացման բաց ստանդարտ է, որն ամրապնդում և պարզեցնում է երկկողմանի վավերացումը `օգտագործելով մասնագիտացված USB կամ NFC սարքեր` հիմնված խելացի քարտերում հայտնաբերված անվտանգության նմանատիպ տեխնոլոգիայի վրա: U2F անվտանգության բանալիներն աջակցում են Google Chrome- ը 38-րդ տարբերակից և Opera- ն ՝ 40-րդ տարբերակից: Bitbucket, Nextcloud, Facebook և այլն:

U2F Zero- ն բաց կոդով U2F նշան է ՝ երկու գործոնով նույնականացման համար: Այն ունի Microchip ATECC508A ծածկագրման համամշակող, որն ապահովում է.

- Ապահով սարքաշարի վրա հիմնված բանալիների պահեստավորում

- Բարձր արագությամբ հանրային բանալու (PKI) ալգորիթմներ

- ECDSA: FIPS186-3 Էլիպտիկ կորի թվային ստորագրության ալգորիթմ

- ECDH: FIPS SP800-56A էլիպտիկ կորի Diffie-Hellman ալգորիթմ

- NIST Standard P256 Elliptic Curve Support

- SHA-256 Hash ալգորիթմ ՝ HMAC տարբերակով

- Պահեստավորում մինչև 16 բանալիների համար `256 -բիթանոց բանալիների երկարություն

- Եզակի 72-բիթանոց սերիական համար

- FIPS պատահական թվերի գեներատոր (RNG)

Քայլ 15: oldոդման մարտահրավերների հավաքածու

Եթե դուք պատրաստ եք զոդման լուրջ մարտահրավերի, կարող եք կառուցել ձեր սեփական U2F Zero Key- ը:

U2F Zero oldոդման մարտահրավերների հավաքածու.

- U2F Zero Token PCB

- 8051 հիմնական միկրոկառավարիչ (E0) EFM8UB11F16G

- Ապահով տարր (A1) ATECC508A

- Կարգավիճակի LED (RGB1) 0603 Ընդհանուր անոդ

- Zener ESD պաշտպանության դիոդ (Z1) SOT553

- 100 Օմ դիմադրություն (R1) 0603

- 4.7 uF շրջանցման կոնդենսատոր (C4) 0603

- 0.1 uF շրջանցման կոնդենսատոր (C3) 0403

- Momentary Tactile Button (SW1)

- Split-Ring Keychain

Նշենք, որ կա 0603 չափի երկու բաղադրիչ: Նրանք բավականին նման են, բայց մանրազնին ուսումնասիրությունը ցույց կտա, որ R1- ը սև է, իսկ C4- ը ՝ մուգ: Նաև նշեք, որ E0, A1 և RGB1- երը պահանջում են կողմնորոշումներ, ինչպես նշված է PCB- ի մետաքսե էկրանին:

U2F Zero Wiki- ն ցույց է տալիս Microcontroller- ի ծրագրավորման մանրամասները:

ՉԵԼՈՆԱՅԻՆ ՆՇՈՄ. Յուրաքանչյուր HackerBox #0027 ներառում է Sոդման մարտահրավերների երկու հավաքածու հենց այն պատճառով, որ զոդումը շատ դժվար է, և դժբախտ պատահարներ են տեղի ունենում: Մի հիասթափվեք: Օգտագործեք բարձր խոշորացույց, պինցետ, լավ երկաթ, եռակցման հոսք և շարժվեք շատ դանդաղ և զգույշ: Եթե դուք չեք կարող հաջողությամբ զոդել այս հավաքածուն, ապա հաստատ մենակ չեք: Նույնիսկ եթե դա երբեք չի աշխատում, դա լավ զոդման պրակտիկա է մի շարք SMT փաթեթների վրա:

Հնարավոր է, որ ցանկանաք դիտել Բեն Հեքի շոուի այս հատվածը Surface Mount Soldering- ում:

Քայլ 16 ՝ ՀԱACԵԼ ՄՈԼՈՐԱԿԸ

Եթե ձեզ դուր եկավ այս Instrucable- ը և կցանկանայիք, որ նման տուփ էլեկտրոնիկայի և համակարգչային տեխնոլոգիաների նախագծերը ամեն ամիս հասցվեին ձեր փոստարկղին, խնդրում ենք միանալ HackerBox- ի հեղափոխությանը ՝ ԲԱUBԱՆՈՐԴԱԳՐՎՈՄ ԱՅՍՏԵ:

Շփվեք և կիսվեք ձեր հաջողությամբ ստորև բերված մեկնաբանություններում կամ HackerBoxes ֆեյսբուքյան էջում: Անշուշտ, մեզ տեղեկացրեք, եթե ունեք որևէ հարց կամ ինչ -որ բանում օգնության կարիք ունեք: Շնորհակալություն HackerBoxes- ի մաս լինելու համար: Խնդրում ենք պահել ձեր առաջարկություններն ու արձագանքները: HackerBoxes- ը ՁԵՐ արկղերն են: Եկեք հիանալի բան պատրաստենք:

Խորհուրդ ենք տալիս:

HackerBox 0060. Խաղահրապարակ ՝ 11 քայլ

HackerBox 0060. Խաղահրապարակ. Ողջույն HackerBox ցանցահեններ ամբողջ աշխարհում: HackerBox 0060- ի հետ դուք փորձեր կանցկացնեք Adafruit Circuit Playground Bluefruit- ի հետ, որը պարունակում է հզոր սկանդինավյան կիսահաղորդչային nRF52840 ARM Cortex M4 միկրոկոնտրոլեր: Ուսումնասիրեք ներդրված ծրագրավորումը wi

HackerBox 0058: Կոդավորեք ՝ 7 քայլ

HackerBox 0058: Կոդավորեք. Ողջույններ HackerBox ցանցահեններին ամբողջ աշխարհում: HackerBox 0058- ի հետ մենք կուսումնասիրենք տեղեկատվության կոդավորումը, շտրիխ կոդերը, QR կոդերը, Arduino Pro Micro- ի ծրագրավորումը, ներկառուցված LCD էկրանները, ինտեգրումը շտրիխ կոդերի ստեղծմանը Arduino նախագծերում, մարդու մուտքը

HackerBox 0057. Անվտանգ ռեժիմ ՝ 9 քայլ

HackerBox 0057: Անվտանգ ռեժիմ. Ողջույն HackerBox ցանցահեններին ամբողջ աշխարհում: HackerBox 0057- ը բերում է IoT, Wireless, Lockpicking և, իհարկե, Hardware Hacking գյուղը հենց ձեր տան լաբորատորիա: Մենք կուսումնասիրենք միկրոկառավարիչների ծրագրավորումը, IoT Wi-Fi- ի շահագործումը, Bluetooth int

HackerBox 0034 ՝ SubGHz ՝ 15 քայլ

HackerBox 0034. SubGHz. Այս ամիս HackerBox ցանցահենները ուսումնասիրում են ծրագրով սահմանված ռադիո (SDR) և ռադիոկապը 1 ԳՀց -ից ցածր հաճախականությունների վրա: Այս հրահանգը պարունակում է տեղեկատվություն HackerBox #0034- ով սկսելու համար, որը կարելի է ձեռք բերել այստեղ, երբ մատակարարվում է

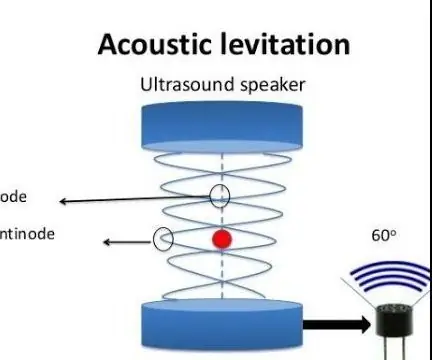

Ձայնային թռիչք Arduino Uno- ի հետ Քայլ առ քայլ (8 քայլ) `8 քայլ

Ձայնային թռիչք Arduino Uno- ի հետ Քայլ առ քայլ (8 քայլ). Ուլտրաձայնային ձայնային փոխարկիչներ L298N Dc կանացի ադապտեր էներգիայի մատակարարում արական dc pin Arduino UNOBreadboard և անալոգային նավահանգիստներ ՝ կոդը փոխարկելու համար (C ++)